Chapitre 35 Cas d’usage : échanger des messages

35.1 Contexte

On souhaite maintenant échanger des messages avec d’autres personnes, que ce soit pour souhaiter une bonne année à mamie, ou pour travailler sur un document sensible. On ne se soucie pas de la synchronicité de l’échange, à l’inverse d’une conversation téléphonique ou d’un dialogue en messagerie instantanée : on parle dans ce cas de communication asynchrone.

Un autre cas d’usage sera consacré au dialogue synchrone. Concentrons-nous plutôt, pour l’instant, sur le courrier électronique, ou email.

35.2 Évaluer les risques

35.2.1 Que veut-on protéger ?

Lorsqu’un courrier électronique est envoyé, diverses informations sont potentiellement dévoilées à nos adversaires. Lesquelles ?

Quand on se pose cette question, c’est bien souvent le contenu du message qui vient à l’esprit en premier lieu. Si tous les messages que nous échangeons ne sont pas nécessairement top-secrets, certains méritent plus de discrétion que d’autres : afin d’éviter que les détails de nos relations intimes soient étalés, ou encore car le contenu d’un message peut nous attirer des ennuis, allant de la perte d’un boulot à un séjour en prison. Plus généralement, nous ne débordons pas d’enthousiasme à l’idée que la factrice puisse lire aujourd’hui toutes les lettres qu’on a reçues ces dernières années, pour se mettre en bouche, avant d’attendre avidement celles qui arriveront demain. Pourtant, lorsqu’on échange du courrier électronique sans précautions particulières, les intermédiaires peuvent lire nos communications de façon totalement transparente, comme s’il s’agissait de cartes postales.

Au-delà du contenu de ces cartes postales, il peut être intéressant de masquer les informations contextuelles, telles que la date de l’échange, les identités des protagonistes, leurs localisations, etc., qui peuvent être révélées par exemple dans les en-têtes HTTP, les en-têtes des emails, ou dans le corps du message lui-même.

Le fait qu’une certaine personne écrive à telle autre peut constituer en soi une information sensible. En effet, il arrive que les relations entre des gens soient visées par certaines formes de surveillance, afin de reconstituer un réseau d’opposants politiques434 par exemple. Ces traces persisteront généralement dans les en-têtes des emails et les journaux de connexion.

35.2.2 Contre qui veut-on se protéger ?

On peut vouloir dissimuler tout ou partie de ces informations aux diverses machines qui peuvent y avoir accès, ainsi qu’aux personnes ayant accès à ces machines.

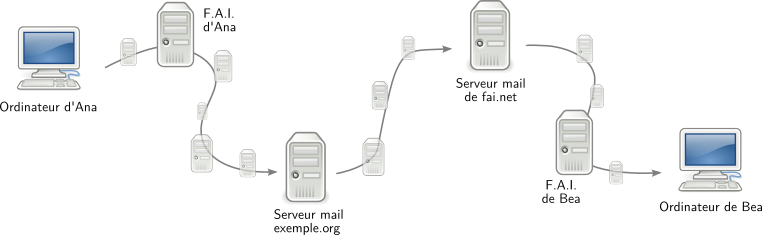

Parmi ces machines, viennent tout d’abord les serveurs impliqués. Au minimum, pour un message envoyé par Ana (ana@exemple.org) à Bea (bea@fai.net), il s’agira :

- du serveur chargé par Ana d’envoyer le message : généralement, ce sera exemple.org ;

- du serveur chargé de recevoir un message et de le stocker dans la boîte mail de Bea : fai.net.

Mais ce n’est pas tout. De nombreux autres ordinateurs (les routeurs) sont situés le long du trajet, et ont accès à l’information qu’ils transportent :

- entre l’ordinateur d’Ana et son FAI ;

- entre le FAI d’Ana et son serveur mail exemple.org ;

- entre exemple.org et le serveur mail de Bea fai.net ;

- lorsque Bea consultera sa boîte mail, le message cheminera entre le serveur mail fai.net et son FAI,

- enfin, entre le FAI de Bea et son ordinateur.

Un email transite par de nombreux intermédiaires

Les personnes administrant ces machines sont les premières à avoir accès aux informations que celles-ci traitent, mais n’en ont pas forcément l’exclusivité. Ces informations peuvent se retrouver aux mains de pirates plus ou moins gouvernementaux, munis ou non de réquisitions.

Pour finir, chaque consultation d’une boîte mail, chaque envoi de message, est susceptible de laisser des traces sur l’ordinateur utilisé. Il peut être pertinent de dissimuler celles-ci aux personnes qui seraient en mesure de jeter un œil au contenu de nos disques durs.

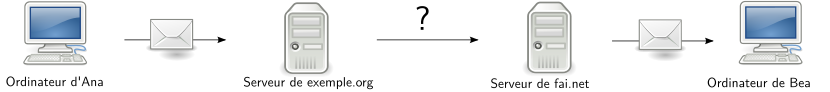

35.3 Deux problématiques

On peut avoir comme souci de protéger à la fois notre identité — voire celles de nos destinataires — et le contenu des échanges. Il s’agit donc des informations contenues dans les deux parties de notre carte postale numérique, à gauche le texte, à droite les en-têtes. Ces informations apparaissent tout au long du parcours de nos messages et peuvent être la cible d’attaques. La politique de sécurité que l’on va définir va notamment dépendre de la façon dont nous consultons nos emails. En effet, son utilisation peut impliquer divers protocoles qui n’ont pas les mêmes conséquences en termes de traces.

35.4 Webmail ou client mail ?

Il existe deux manières d’utiliser l’email, permettant les mêmes actions : l’utilisation du webmail ou d’un client mail. Ce choix repose sur différents critères, sachant que les deux sont utilisables pour une même adresse mail, et que le choix de l’un ou de l’autre n’est pas irréversible.

35.5 Webmail

Un webmail est un site web permettant de consulter ses emails via un navigateur web. Son usage s’est répandu comme une traînée de poudre depuis le début des années 2000, à tel point qu’on en aurait presque oublié les autres manières de faire de l’email. Hotmail et Gmail sont des exemples très populaires d’hébergeurs qui favorisent son utilisation (même s’ils ne sont pas utilisables qu’en webmail). Ici encore, on a affaire à une tendance du web 2.0, plus besoin d’avoir son système d’exploitation pour accéder à sa boîte mail (que ce soit sur son ordinateur ou sur la clé USB contenant un système live) : un accès à Internet suffit.

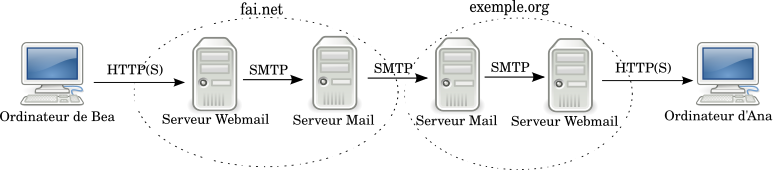

Bea envoie un email à Ana, toutes deux utilisent un webmail

Le webmail c’est en fin de compte une interface web qui nous permet d’agir sur des serveurs mail. Schématisons un échange d’email entre Ana et Bea, qui utilisent toutes deux le webmail :

- le « chemin réseau » entre l’ordinateur de Bea et sa boîte mail hébergée par fai.net sera parcouru via un protocole web (HTTP ou HTTPS)

- s’ensuivra un petit bout de chemin chez fai.net qui assurera le passage du webmail à l’email

- suivi d’un voyage en protocole mail (SMTP) entre fai.net et exemple.org

- de nouveau un petit bout de chemin, chez exemple.org cette fois-ci, entre protocole mail et web

- puis du web (HTTP ou HTTPS) jusqu’à l’ordinateur d’Ana.

35.5.1 Avantages

Parmi les avantages du webmail, de même que pour chaque application web, on peut noter l’absence d’installation, de mise à jour, de configuration, pour le logiciel de mail. On y retrouve également un argument phare du web 2.0 : la possibilité d’accéder à sa boîte mail depuis n’importe quel ordinateur connecté à Internet, n’importe quand, n’importe où.

Dans le cas où l’on utilise un système live et que l’on ne chiffre pas ses emails, ceci a pour avantage de ne pas laisser de traces sur le disque.

35.5.2 Inconvénients

Côté inconvénients, il y a le fait qu’en cas d’absence de connexion, toute notre correspondance nous est inaccessible (à moins qu’on en ait sauvegardé tout ou partie sur un support à portée de main : clé USB, disque dur, etc.).

Le fait qu’il soit possible d’utiliser n’importe quel navigateur web pour accéder à notre boîte mail peut vite nous inciter à utiliser effectivement n’importe quel navigateur web, et par là des ordinateurs en lesquels nous n’avons que très peu de raisons de placer notre confiance.

Ensuite, en fonction de la confiance que l’on place dans notre hébergeur mail, il convient de se poser la question de la centralisation de nos données. L’usage massif du webmail nous amène à une situation où des milliers de boîtes mail, avec tout leur contenu, se retrouvent entre les mains des plus gros fournisseurs de service mail, leur confiant ainsi la garde d’une montagne de données personnelles. Ces hébergeurs peuvent les utiliser à des fins commerciales, les livrer à diverses autorités, ou tout simplement les perdre. De plus, si l’on considère que notre correspondance est sensible d’une manière ou d’une autre, peut-être préfèrera-t-on ne pas la laisser reposer sur les épaules de personnes - car il y en a encore derrière les machines - qui n’ont pas particulièrement envie d’en porter la responsabilité. Tel fut probablement le cas courant août 2013 pour la société d’hébergement mail Lavabit435, qui hébergeait un compte mail d’Edward Snowden et qui décida de stopper ses activités. Fermeture intervenue suite aux requêtes voire pressions de la part d’agences gouvernementales telles que la NSA ou le FBI.

Enfin, l’utilisation du webmail peut nous faire profiter pleinement d’un tas de publicités s’affichant dans notre navigateur web, lors de la consultation de notre boîte aux lettres informatique. Publicités qui peuvent d’ailleurs être choisies en fonction du contenu de nos emails.

35.6 Client mail

Un client mail ou client de messagerie est un logiciel qui sert à gérer ses emails : les recevoir, les lire, les envoyer, etc. Des clients mail connus sont par exemple Outlook de Microsoft ou Thunderbird de Mozilla. Il en existe de nombreux autres qui, malgré leurs différences, possèdent une interface globalement similaire, proche de celle des webmails.

Contrairement au webmail, où l’on va consulter ses emails stockés chez l’hébergeur en utilisant son navigateur web, ici la lecture des emails se fait grâce à un logiciel installé sur l’ordinateur. On se sert d’un périphérique de stockage local (disque dur de l’ordinateur utilisé, clé USB, etc.) comme espace de stockage des emails.

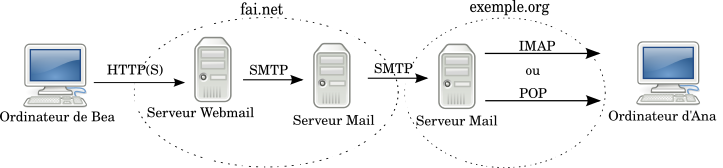

Pour reprendre notre petit schéma précédent, il faut remplacer les protocoles web par des protocoles mail. Deux protocoles différents existent afin de recevoir son courrier, IMAP (pour Internet Message Access Protocol) et POP (pour Post Office Protocol).

Le premier, IMAP, permet de manipuler les emails stockés sur les serveurs mail de notre hébergeur. À chaque connexion vers la boîte mail, une synchronisation a lieu afin d’avoir le même état (nombres d’emails, de brouillons, de dossiers, etc.) sur le serveur mail que sur notre client mail, et inversement. Et cela sans pour autant télécharger le contenu présent sur le serveur mail. Seule la liste des emails et leurs en-têtes peuvent être rapatriés sur notre client mail par exemple.

Le second protocole, POP, téléchargera les différents contenus de la boîte mail directement sur notre client mail, sans forcément en laisser de copie sur le serveur distant.

Bea envoie un email à Ana, Bea utilise un webmail, Ana un client mail

35.6.1 Avantages

Les avantages et inconvénients peuvent être spécifiques au protocole utilisé afin de recevoir son courrier, cela dit certains leur sont communs.

Il est possible avec un client mail de retrouver sa boîte mail dans le même état qu’au dernier relevé de courrier, même en l’absence de connexion à Internet. Il sera donc possible de lire, rédiger ou supprimer des emails hors connexion. Et de les envoyer ou d’en recevoir à nouveau lorsque l’on retrouve une connexion. De plus, l’usage d’un client mail nous évite d’avoir à subir la myriade de publicités dont le web est parsemé.

En utilisant le protocole POP, on profitera d’autres avantages comme la décentralisation des emails. Au lieu de laisser toute notre correspondance sur des serveurs distants, les courriers électroniques sont rapatriés sur l’ordinateur. Cela évite de laisser indéfiniment tous nos emails aux hébergeurs d’emails majeurs, mais aussi de dévorer trop d’espace disque chez les petits hébergeurs d’emails. Le fait que les emails finissent leur course sur le système du destinataire permet également plus de prise sur leur gestion : concernant la suppression effective d’emails qui pourraient s’avérer être critiques par exemple. Enfin, on laisse moins de données à des entreprises qui n’ont que faire de la confidentialité de la correspondance. Attention cependant : l’hébergeur pourra tout de même faire une copie de l’email avant qu’il soit rapatrié dans le client mail.

35.6.2 Inconvénients

Pour utiliser un client mail, il va falloir le configurer pour qu’il sache quelle boîte relever, à quel serveur se connecter et quel protocole utiliser.

Il est plus compliqué de consulter de cette manière ses emails depuis un ordinateur qui n’est pas le nôtre (chez des amies ou au travail par exemple), à moins d’utiliser le client mail d’un système live persistant (comme celui de Tails), installé sur une clé USB.

De plus, dans le cas où le client mail est configuré pour ne pas laisser notre correspondance sur le serveur, celle-ci ne sera plus que sur le support de stockage de notre client mail. En cas de perte de celui-ci (que ce soit le disque dur d’un ordinateur ou la clé USB sur laquelle on a installé un système live Tails persistant), on peut dire adieu à nos précieux messages… sauf si on en a fait une sauvegarde.

35.7 Échanger des emails en cachant son identité

L’objectif sera ici de cacher à une adversaire que nous sommes l’une des correspondantes d’un échange d’emails. Il s’agit peut-être d’un échange d’emails avec une dissidente politique recherchée ou bien avec une amie perdue de vue.

35.7.1 Définir une politique de sécurité

Notre souci principal va être de masquer les noms des personnes échangeant par mail, ou du moins de rendre leur identification aussi difficile que possible. Que ferait une adversaire pour les retrouver ?

35.7.1.1 Première étape : demander aux factrices

Notre fournisseur mail est un nœud du réseau par lequel transitera obligatoirement notre correspondance numérique. Une adversaire s’y intéressant aurait donc de bonnes raisons de jeter un coup d’œil à cet endroit, d’autant plus que cela peut lui être très aisé.

De la même manière, les intermédiaires entre Bea et Ana (dont leurs FAI respectifs) voient passer les en-têtes mail, qui peuvent livrer nombre d’informations (notamment, chez certains hébergeurs, les adresses IP des correspondantes). Une telle attaque est plus que probable si le contenu des emails ou les protagonistes des échanges attirent l’attention d’autorités ayant des pouvoirs suffisants. Il est juste de se dire qu’en premier lieu, ne pas avoir une adresse mail du genre nom.prenom@exemple.org est déjà un bon réflexe. Il va tout d’abord falloir penser à utiliser un pseudonyme, pour mettre sur pied une identité contextuelle.

Ceci dit, si « Kiwi Poilu » écrit régulièrement à Caroline Carot, Sofiane Carot et Francine Carot, une adversaire pourrait se dire qu’elle appartient à la famille Carot, ou fait partie des intimes : les identités des gens à qui on écrit sont elles aussi révélatrices.

De plus, si l’on utilise un pseudonyme, mais qu’une adversaire observe que les emails qu’elle surveille sortent de telle maison ou tel appartement, elle peut effectuer le rapprochement. C’est pourquoi comme pour la navigation sur le web, l’utilisation du routage en oignon ou l’utilisation d’un système live amnésique prévu à cet effet permettent de brouiller des pistes remontant jusqu’à notre ordinateur.

Enfin, le contenu des échanges peut permettre d’en apprendre suffisamment sur leurs autrices pour mettre des noms dessus. Cacher une identité nécessite donc de faire attention non seulement aux en-têtes, mais aussi au contenu de l’email.

Pour protéger le contenu des emails des regards curieux, que ce soit pour lui-même ou pour ce qu’il peut divulguer sur les autrices des emails, on utilisera le chiffrement d’emails.

35.7.1.2 Deuxième étape : regarder sur l’ordinateur utilisé

Si le réseau Tor ainsi qu’un pseudonyme sont utilisés afin de protéger son identité, une attaquante potentielle peut essayer d’accéder aux traces laissées sur l’ordinateur afin de prouver que la personne qu’elle suspecte est bien en possession du compte mail en question.

Pour se prémunir contre cette attaque, il est nécessaire de chiffrer son disque dur ou d’utiliser un système live amnésique.

C’est d’autant plus important si l’on utilise un client mail, car ce ne sont pas seulement des traces qui seraient laissées sur le système, mais également les emails eux-mêmes.

35.7.1.3 Troisième étape : attaquer Tor

Une attaquante capable de surveiller plusieurs points du réseau, par exemple la connexion utilisée et l’hébergeur mail, pourrait être en mesure de défaire l’anonymat fourni par le réseau Tor.

Rappelons encore une fois que de nombreuses autres attaques sont envisageables contre le réseau Tor, et qu’il est impératif de bien saisir contre quoi il protège et contre quoi il ne protège pas.

35.7.2 Choisir parmi les outils disponibles

Plusieurs outils sont disponibles pour communiquer par mail, le choix se fait donc en fonction des différents critères évoqués précédemment. On peut par exemple préférer ne pas laisser ses emails sur le serveur de notre hébergeur, les lire et y répondre hors ligne ou au contraire ne pas vouloir télécharger de copie de ses emails et y accéder toujours en ligne.

35.7.3 Webmail

Le webmail étant un usage particulier du web, on se réfèrera pour les questions relatives au Navigateur Tor ou à Tails — leurs avantages, leurs inconvénients, leur utilisation — au cas d’usage traitant de la navigation sur le web. Les certificats ou autorités de certification utilisés pour le chiffrement de la connexion vers le serveur de mail devront être authentiques, car un attaquant ayant les moyens de duper l’utilisateur à cet endroit-là sera en mesure de récupérer en clair tous les échanges avec le serveur de mail, dont login et mot de passe de la boîte mail. Il faudra donc prendre soin de les vérifier.

De plus, si l’on utilise le webmail depuis Tails sur un ordinateur douteux, notamment face à une attaque de type keylogger, on prendra soin d’utiliser un clavier visuel (aussi appelé « clavier virtuel ») lors de la saisie du mot de passe de son compte mail.

35.7.4 Client mail

Dans le cas où l’on préfère utiliser un client mail plutôt que faire du webmail, on peut au choix :

- Utiliser Tails, et suivre l’outil configurer et utiliser Thunderbird. Les traces laissées localement seront alors effacées à l’extinction du système.

- Utiliser Tails et Thunderbird en configurant la persistance, puis suivre l’outil configurer et utiliser Thunderbird. Le contenu de sa boîte mail sera stocké sur une clé USB, qui contiendra donc des traces chiffrées.

- Installer un client mail sur son système

chiffré. Pour cela, installer le

paquet

thunderbird-l10n-fr436 en suivant la recette installer un logiciel, puis suivre l’outil configurer et utiliser Thunderbird. Des traces seront alors laissées sur le disque dur chiffré de l’ordinateur.

Mais de la même manière que pour un webmail, il faudra veiller à vérifier les certificats ou autorités de certification qui offrent un chiffrement de la connexion vers le serveur de mail.

35.8 Échanger des emails confidentiels

On souhaite ici cacher le contenu de nos emails, afin d’éviter qu’une autre personne que la destinataire ne puisse les lire, ce qui peut être utile lorsque le contenu de nos messages est sensible ou qu’il en dit long sur la personne l’ayant rédigé.

Pour définir notre politique de sécurité, il nous faut envisager l’utilisation du chiffrement selon plusieurs modalités. Reprenons le point de vue de l’adversaire et voyons comment nous en prémunir.

35.8.1 Première étape : demander aux factrices

Sans mesure de protection particulière, les services d’hébergement mail pourront lire le contenu des emails qui nous sont destinés. En effet, ce sont sur leurs serveurs que nos emails sont acheminés et stockés. Il n’y a ici pas de grande différence entre l’usage de tel ou tel protocole, d’un client mail ou du webmail.

Nos messages peuvent être ainsi conservés pendant des années jusqu’à ce que nous les rapatrions ou les supprimions, voire plus longtemps encore si l’un des serveurs en fait une copie, dans le cadre d’une sauvegarde par exemple. D’où l’importance, notamment, de fermer des boîtes mail une fois leur raison d’être dépassée. Ceci a également l’avantage de ne pas occuper de l’espace disque et de ne pas consommer de ressources pour rien chez l’hébergeur mail.

À condition d’aimer bidouiller, il est toujours possible de mettre en place et d’auto-héberger son propre serveur de mail sur un service onion.

La lecture de nos messages, qui relève de la violation du secret de la correspondance — tout comme lire une lettre qui ne nous serait pas destinée — ne demande aucun effort technique, pas même celui d’ouvrir une enveloppe. Elle est si simple que son utilisation a notamment été automatisée par Gmail, qui fait lire le contenu des emails de ses utilisatrices par des « robots » afin de détecter le spam, mais aussi afin de leur « simplifier la vie » par exemple en détectant quel avion elles vont prendre et les avertir si il est retardé437.

Ces « robots » ne sont ni des automates, ni des androïdes, mais de petits programmes qui parcourent « automatiquement » du contenu pour identifier quelque chose : par exemple, les « robots » de Google parcourent les pages web pour indexer les mots-clés pertinents qui pourraient être recherchés. De tels robots sont aussi utilisés par les flics pour leur signaler chaque fois qu’une personne utilise certains mots de leur supposé « dictionnaire des terroristes ».

Concernant les intermédiaires situés entre les ordinateurs des protagonistes de l’échange d’emails et les serveurs des hébergeurs mail respectifs, on peut avoir affaire à deux situations. La première, désormais plutôt rare, est celle où la connexion entre l’ordinateur et le serveur mail n’est pas chiffrée.

Dans ce cas-là, les différents intermédiaires verront passer l’équivalent de cartes postales. Ils seront donc dans une situation similaire à celle des hébergeurs mail, à la différence près que les cartes postales ne feront que transiter… sauf s’ils sont configurés pour inspecter plus profondément le courrier qu’ils transportent, que ce soit pour faire des statistiques afin d’améliorer la qualité de leur service ou pour nous surveiller.

Connexion non chiffrée aux serveurs mail

La seconde situation est celle où la connexion entre l’ordinateur et le serveur mail est chiffrée avec le protocole TLS438. Ceci est possible quel que soit le protocole utilisé. Les intermédiaires entre les deux machines verront cette fois-ci des cartes postales mises dans des enveloppes. L’hébergeur mail ne sera pas affecté par le chiffrement et aura toujours accès à l’email dans son intégralité.

Enfin, rien n’assure que la connexion entre le serveur mail d’Ana et celui de Bea est chiffrée, auquel cas, le trajet de l’email se fera en partie à la manière d’une lettre, en partie à la manière d’une carte postale.

Connexion chiffrée aux serveurs mail

35.8.1.1 Chiffrer ses emails

Afin de s’assurer que le contenu de nos messages n’est lisible par aucun des intermédiaires, factrice comprise, il nous est possible de les chiffrer directement sur notre ordinateur, avant même de les envoyer. Pour cela, on utilisera le standard de cryptographie asymétrique OpenPGP. Il serait également possible d’utiliser la cryptographie symétrique, mais ses limites nous amènent à le déconseiller fortement.

En utilisant la cryptographie asymétrique, seule la personne destinatrice, pour laquelle on aura effectuée le chiffrement, sera en mesure de déchiffrer le message. N’oublions pas cependant que la cryptographie asymétrique possède également des limites qui peuvent permettre à une adversaire de révéler le contenu chiffré.

En pratique, si ce n’est pas déjà fait, on commencera par importer la clé publique de notre destinataire. Il faudra alors vérifier son authenticité. De plus, si on compte établir une correspondance et donc recevoir des emails en retour il nous faudra également disposer d’une paire de clés : l’une sera utilisée par nos correspondants pour chiffrer des emails à notre intention, l’autre nous permettra de les déchiffrer. Si l’on n’a pas encore de paire de clés de chiffrement, suivre la recette pour en créer une et en avoir une bonne gestion.

Attention cependant, cette méthode permet de chiffrer le contenu de l’email et seulement le contenu. Elle ne modifiera en rien les en-têtes de l’email.

Selon qu’on a choisi d’utiliser un client mail ou le webmail, la méthode à employer pour chiffrer ses emails sera différente.

35.8.1.2 Chiffrer ses emails dans Thunderbird

Suivre la recette chiffrer ses emails dans Thunderbird.

35.8.1.3 Chiffrer ses emails pour un webmail avec Tails

Si l’on préfère chiffrer ses emails en utilisant un webmail, éviter de rédiger son message dans la fenêtre du navigateur web pour le chiffrer ensuite. En effet, certaines attaques, notamment via JavaScript, sont susceptibles d’accéder à notre texte depuis ce même navigateur web. De plus, le texte rédigé au sein du webmail pourrait être automatiquement enregistré de façon non chiffrée dans les brouillons. Il serait fort regrettable d’offrir en clair un texte que l’on souhaite chiffrer.

On ne va pas expliquer comment chiffrer ses emails pour un webmail avec une Debian chiffrée, mais uniquement avec Tails.

La méthode actuellement conseillée pour chiffrer un email, de même que pour chiffrer un texte, est décrite dans la documentation de Tails.

Une fois Tails démarré, afficher le bureau et double-cliquer sur l’icône Documentation de Tails. Dans l’index qui s’ouvre, chercher la section Chiffrement et vie privée et cliquer sur la page Chiffrer du texte et des fichiers avec GnuPG et Kleopatra. Cette page n’est pas encore traduite en français au moment du bouclage de cette édition. Suivre la section Working with encrypted text (Travailler avec du texte chiffré) sur cette page de documentation, et en particulier la partie To encrypt text (Pour chiffrer du texte).

La personne qui reçoit l’email devra, elle, suivre la partie To decrypt text (Pour déchiffrer du texte) sur cette même page de documentation.

35.8.2 Deuxième étape : regarder sur l’ordinateur utilisé

Supposons qu’une personne attaquante n’a pas accès aux données de nos hébergeurs, et ne peut pas écouter le réseau, mais qu’elle peut venir se servir chez nous : quelles traces de nos échanges trouvera-t-elle sur notre ordinateur ?

Si cette personne peut mettre la main sur notre ordinateur, ou sur celui de notre destinataire, que ce soit en s’en emparant ou en arrivant à y installer un logiciel malveillant, elle pourra avoir accès à tous les emails stockés sur ces derniers ainsi qu’aux traces laissées ; que ces traces soient dues au fonctionnement de la machine ou laissées par les protagonistes.

Afin de se protéger d’une adversaire qui pourrait s’emparer de notre ordinateur, on prendra soin de chiffrer son disque dur pour lui compliquer l’accès aux données stockées sur celui-ci. Cela ne nous protègera pas contre un logiciel malveillant voulant exfiltrer ces données, d’où l’importance de n’installer que des logiciels de confiance. On pourra aussi utiliser un système live amnésique.

Notons que si les emails stockés font partie d’un échange qui a été chiffré en utilisant la cryptographie asymétrique, quand bien même elle a accès à l’ordinateur et aux données stockées sur celui-ci, l’adversaire ne pourra pas les lire, à moins qu’elle ait aussi accès à la clé secrète. Si l’on utilise Thunderbird pour envoyer nos emails chiffrés, cette clé secrète est protégée par le mot de passe principal de Thunderbird, à condition d’en avoir défini un ; dans le trousseau de clés OpenPGP du bureau, la clé secrète est protégée par une phrase de passe. Sans ce mot de passe principal ou cette phrase de passe, l’adversaire ne pourra pas retrouver la clé secrète, et ne pourra donc pas lire les emails chiffrés.

35.8.3 Troisième étape : attaquer le chiffrement du support

Si l’on consulte ses emails sur une Debian chiffrée, les traces sur le disque dur de l’ordinateur seront chiffrées, que l’on utilise le webmail ou un client mail. Elles n’apprendront donc rien à un adversaire en l’état. Cependant certains adversaires pourraient avoir des moyens d’attaquer ce chiffrement. De plus, si la personne avec qui l’on converse par email ne fait pas de même, le niveau global de protection du contenu sera nivelé par la plus faible des deux protections. En effet, avoir pris énormément de précautions et échanger des emails avec une personne ayant par exemple une Debian non chiffrée, ou allumée en permanence439, peut être plus dangereux car l’on pourrait avoir une impression trompeuse de sécurité. D’autant plus s’il est aisé de localiser ou de mettre un nom sur les protagonistes de l’échange.

En utilisant un logiciel de mail dans un système live amnésique, il n’y aura aucune trace sur l’ordinateur utilisé après extinction, mais il y en aura dans la partition persistante si on l’a configurée. Celles-ci seront chiffrées, ce qui revient au cas précédent d’une Debian chiffrée.

Pour ne pas laisser de traces sur l’ordinateur utilisé, chiffrées ou non, on pourra utiliser le système live Tails sans persistance et de profiter ainsi de son amnésie.

35.8.4 Quatrième étape : attaquer le chiffrement des messages

Une adversaire qui a accès à des emails chiffrés peut essayer d’exploiter les limites du chiffrement pour déchiffrer les messages.

Le protocole OpenPGP, qui sert au chiffrement des emails, est intégré et activé par défaut depuis la version 78.2.1 de Thunderbird. Nous n’avons donc plus besoin d’installer le module complémentaire Enigmail, qui était nécessaire avec les versions précédentes.↩︎

Janko Roettgers, 2017, Google Will Keep Reading Your Emails, Just Not for Ads (en anglais).↩︎

Lorsqu’on veut chiffrer une connexion avec un serveur web ou email, on utilise le protocole TLS. C’est un standard qui permet d’encapsuler le protocole utilisé habituellement. Par exemple, le protocole web HTTP, quand il est encapsulé dans du TLS, donc chiffré, est appelé HTTPS. Il en va de même pour les protocoles mail POPS, IMAPS, et SMTPS.↩︎

Lorsqu’elle est allumée, une machine dont le disque dur est chiffré contient de nombreuses informations déchiffrées dans sa mémoire vive.↩︎