Chapitre 41 Vérifier un certificat électronique

Durée : Quinze à trente minutes.

Nous avons vu précédemment qu’afin d’établir une connexion chiffrée, il fallait souvent faire confiance à une autorité de certification (AC). La plupart du temps, les AC sont déjà enregistrées sur l’ordinateur, dans le navigateur web par exemple. Mais ce n’est pas toujours le cas : notre navigateur web ou autre logiciel nous présentera alors un message nous expliquant qu’il n’a pas pu authentifier le certificat du service.

Il arrive également que le service visité, par manque de confiance, n’utilise pas d’autorité de certification. Il faut alors vérifier nous-même son certificat.

41.1 Vérifier un certificat ou une autorité de certification

Pour voir le certificat d’un site web, dans un navigateur web, on peut cliquer sur le cadenas dans la barre d’adresse, puis sur Connexion sécurisée, puis sur Plus d’informations. Une nouvelle fenêtre s’ouvre et indique plein d’informations sur la page web.

En cliquant sur le bouton Afficher le certificat, on peut regarder plus en détail le certificat, et savoir par exemple qui l’a émis, pour combien de temps, etc. Dans cette fenêtre, il y a généralement plusieurs onglets, correspondant chacun à un certificat. Le premier onglet correspond au certificat du site proprement dit ; les suivants correspondent aux autorités de certification qui authentifient le certificat du site (par le biais d’une signature numérique).

Nous nous intéresserons en particulier au certificat présenté par le site à notre navigateur web. On trouvera son empreinte SHA-256 dans la section Empreintes numériques du premier onglet.

Pour le certificat du site https://guide.boum.org/ utilisé en date du 13 décembre 2021455, par exemple, on obtiendra la chaîne de caractères suivante :

72:7E:9E:A3:1E:2E:B9:E1:5B:D5:88:93:01:38:7A:70:

8B:C6:81:E2:F3:D0:5F:CC:63:40:51:CF:22:EC:28:41Il arrive parfois que le navigateur affiche un avertissement de sécurité.

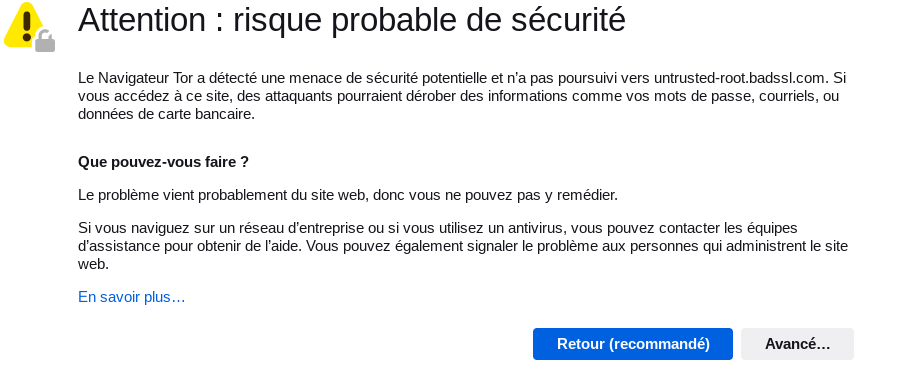

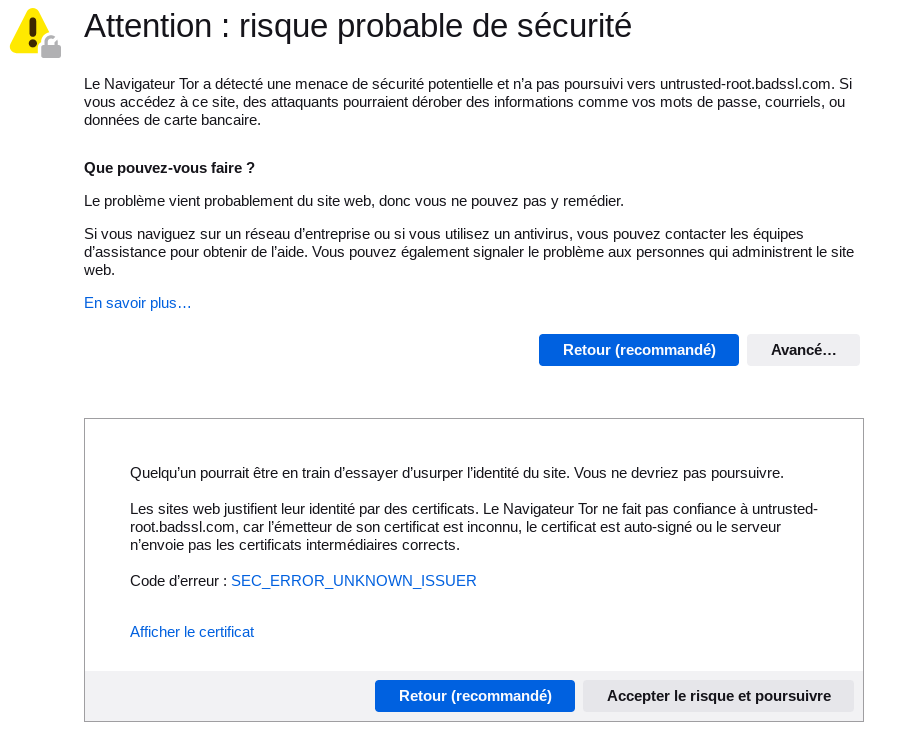

La notion « d’informations dérobées » évoquée dans le message précédent fait référence à l’attaque du monstre du milieu. Une fois cet avertissement parcouru, on peut cliquer sur Avancé…, ce qui fera apparaître la raison pour laquelle le navigateur web n’a pas voulu accepter le certificat, comme dans la capture d’écran suivante.

En cas de certificat auto-signé, on pourra lire par exemple la phrase Le certificat n’est pas sûr car il est auto-signé. Il se peut aussi que la date de validité du certificat soit dépassée, ce qui n’en empêche pas forcément l’usage. Il est en tout cas toujours utile de lire cette partie et de se demander si l’on souhaite continuer au regard de ces informations. Il est alors nécessaire de vérifier les certificats du site et des autorités de certification le cas échéant. Sans cela, la connexion sera bien chiffrée, mais pas authentifiée. Autrement dit, on chiffrera bien la communication, mais sans savoir vraiment avec qui on communique — ce qui est loin d’être idéal.

Vérifier un certificat signifie, la plupart du temps, visualiser son empreinte numérique et la comparer avec une autre source afin de s’assurer qu’elle est correcte. Nous utiliserons de préférence l’empreinte numérique de type SHA-256, et non celle de type MD5456 ou SHA-1457, ces dernières n’étant plus considérées comme sûres.

Reste à trouver d’autres sources permettant d’obtenir cette empreinte. Il existe quelques techniques pour essayer de s’assurer de l’authenticité d’un certificat :

Si une personne de confiance à proximité de nous utilise déjà le site ou l’AC en question et a déjà vérifié son certificat, on peut comparer l’empreinte du certificat qu’elle connaît avec celle qui nous est présentée. On peut également la demander par email à des personnes qui nous l’enverront de façon chiffrée et signée pour plus de sécurité. C’est encore mieux si l’on est en contact avec plusieurs de ces personnes, qui auraient vérifié ce certificat en utilisant chacune différentes connexions à Internet. Il faut alors suivre la démarche expliquée plus loin pour retrouver l’empreinte d’un certificat déjà installé dans le navigateur web de ces personnes.

Si l’on a accès à plusieurs connexions Internet depuis l’endroit où nous sommes, par exemple en zone urbaine où l’on trouve beaucoup d’accès Wi-Fi, on peut visiter le site web ou télécharger le certificat de l’AC en utilisant plusieurs de ces connexions et comparer l’empreinte du certificat qui nous sera présentée à chaque fois.

Si l’on utilise le Navigateur Tor, on peut profiter du changement de circuit, et donc de nœud de sortie sur Internet, pour vérifier à plusieurs reprises l’empreinte du certificat. Cela évitera qu’une personne malveillante ayant la main sur le nœud de sortie ou étant placée entre le nœud de sortie et le site consulté puisse usurper son identité.

Pour connaître l’adresse IP du nœud de sortie par lequel on passe pour consulter un site dans le Navigateur Tor, il faut cliquer sur le cadenas sur la gauche de la barre d’adresse, juste avant l’adresse du site. Un encart Informations pour le site […] apparaît alors, détaillant, entre autres, le Circuit Tor emprunté pour ce site. Le nœud de sortie est l’avant-dernier nœud de la liste, juste avant le nœud correspondant au site visité. Sa géolocalisation (son pays) et son adresse IP sont indiquées. (Attention : il n’y a pas de nœud de sortie lorsque l’on consulte un service onion, c’est-à-dire un site dont le nom de domaine est en .onion.)

Dans le même encart, il est possible de changer le circuit Tor emprunté pour accéder à ce site en cliquant sur le bouton Nouveau circuit pour ce site, situé juste en dessous de la représentation du circuit actuel. On peut alors s’assurer que l’IP du nœud de sortie change bien à chaque renouvellement du circuit.

À chaque fois que le nœud de sortie change, on peut recharger le site visité ou le certificat de l’AC, et comparer son empreinte avec celles collectées les fois précédentes. Au bout de quelques essais réussis, la probabilité qu’il s’agisse du bon certificat devient suffisamment grande pour l’accepter. Enfin, c’est à nous d’en juger en fonction de notre politique de sécurité !

Ces techniques utilisées isolément ne sont pas forcément très robustes, mais leur utilisation conjointe procurera une crédibilité suffisante dans le fait que le certificat que l’on va utiliser est le bon. Et que personne n’aura réussi à nous tromper.

Gardons à l’esprit toutefois que ceci ne nous protège pas contre toutes les attaques visant le chiffrement de la connexion.

Une fois que l’on aura pu établir avec un degré de confiance suffisant que le certificat présenté correspond bien au site que l’on souhaite consulter, on pourra cliquer sur le bouton Accepter le risque et poursuivre sur la page d’avertissement. Le certificat sera alors accepté par le navigateur web, et le site s’affichera.

41.1.1 Le cas particulier des services onion

Il est à l’heure actuelle très difficile d’obtenir des certificats valides pour les services onion (les sites dont le nom de domaine se termine par .onion), ce qui fait que l’on aura toujours un message d’avertissement du Navigateur Tor lorsqu’on voudra se connecter à un tel site en https.

La plupart du temps, le certificat utilisé par le service onion est auto-signé : cela signifie que le site a lui-même signé son propre certificat. On pourra alors vérifier la validité de celui-ci par d’autres moyens, comme décrit dans la partie précédente.

Dans le cas de services onion qui sont aussi accessibles avec un nom de domaine « classique », le certificat présenté est généralement un certificat valide pour ce nom de domaine, mais pas pour le nom en .onion. Il suffit alors de vérifier que le nom de domaine pour lequel le certificat est valide correspond bien au site auquel on souhaite se connecter.

Quoi qu’il en soit, la confidentialité et l’authenticité de la connexion à un service onion sont assurées par le protocole de routage en oignon et par le système de « point de rendez-vous » : si l’on est sûre que l’adresse .onion à laquelle on se connecte est correcte, alors on peut être convaincue avec une confiance plutôt élevée que l’on accède bien au service onion correspondant.

41.2 Trouver l’empreinte d’un certificat déjà installé

Cette empreinte peut être visualisée en cliquant sur dans notre navigateur pour afficher le menu de Firefox ou du Navigateur Tor et en allant ensuite dans Paramètres. Choisir la page Vie privée et sécurité, puis descendre jusqu’à la section Certificats. Ici, cliquer sur Afficher les certificats…. On trouvera les certificats des sites déjà installés en choisissant l’onglet Serveurs dans la fenêtre qui s’ouvre. Enfin, en sélectionnant le site souhaité dans la liste et en cliquant sur le bouton Voir…, on pourra visualiser l’empreinte numérique du certificat. La même opération est possible pour les autorités de certification en choisissant plutôt l’onglet Autorités.

Ce certificat est disponible à l’adresse https://crt.sh/?id=5796332967.↩︎

Chad R Dougherty, 2008, MD5 vulnerable to collision attacks (en anglais).↩︎

Julien Cadot, 2017, SHAttered : Google a cassé la fonction de hachage SHA-1.↩︎