Chapitre 28 Surveillance et contrôle des communications

Au-delà des traces laissées par le fonctionnement même des réseaux en général et d’Internet en particulier, il est possible d’« écouter » nos activités sur Internet à plusieurs niveaux.

De plus en plus souvent, les organismes qui font fonctionner des parties d’Internet (câbles, serveurs, etc.) sont même dans l’obligation légale de conserver un certain nombre de données sur ce qui se passe sur leurs machines, au titre de lois de rétention de données.

28.1 Qui veut récupérer les données ?

Diverses personnes ou organisations peuvent porter des regards indiscrets sur les échanges via Internet. Parents un peu trop curieux, sites web à la recherche d’une clientèle à cibler, multinationales comme Microsoft, gendarmes de Saint-Tropez, ou National Security Agency états-unienne…

Comme dans le cas des mouchards sur les ordinateurs personnels, les différentes entités impliquées ne collaborent pas forcément ensemble, et ne forment pas une totalité cohérente. Si les curieuses sont trop variées pour prétendre dresser une liste exhaustive des intérêts en jeu, on peut toutefois décrire quelques motivations parmi les plus courantes.

28.1.1 Des entreprises à la recherche de profils à revendre

« Vous décidez de réserver un billet d’avion pour New-York sur Internet. Deux jours plus tard, en lisant votre quotidien en ligne, une publicité vous propose une offre intéressante pour une location de voitures à New York. Ce n’est pas une simple coïncidence : il s’agit d’un mécanisme de publicité ciblée, comme il s’en développe actuellement de plus en plus sur Internet. »261

La publicité est l’une des principales sources de revenus des entreprises qui fournissent des services « gratuits » sur Internet : boîtes mail, moteurs de recherche, médias sociaux, etc. Or, du point de vue des annonceuses, la qualité et donc le prix d’un espace publicitaire en ligne est fonction de l’intérêt que les internautes vont porter aux publicités.

Dès lors, les données personnelles valent de l’or. Centres d’intérêt, genre, âge, etc. : autant d’informations qui permettent de présenter les publicités auxquelles l’internaute est le plus susceptible de réagir. Ainsi Google croise-t-il le résultat de l’analyse des activités personnelles 262 sur l’ensemble de ses services, comme le moteur de recherche, les vidéos YouTube regardées ou les photos dans Google Photos pour afficher des publicités ciblées sur ses autres applications, comme Gmail263.

En outre, chaque site visité est un « centre d’interêt » de plus. En additionnant ces informations les unes aux autres, c’est tout un profil qui se dessine264. Un petit logiciel permet de voir quels cookies se téléchargent sur notre ordinateur à chaque page consultée. Si l’internaute commence par visiter allocine.fr, quatre régies publicitaires enregistrent sa visite. Se rendant ensuite sur le site du Monde ce sera quatre régies qui seront au courant, dont deux qui se trouvaient déjà sur le site d’AlloCiné. Elles savent donc que l’internaute a visité ces deux sites et peuvent donc recouper ces deux centres d’intérêt. En se rendant par la suite sur deux autres sites (Gmail et Dailymotion), ce sont au total vingt-et-une régies publicitaires qui ont eu connaissance de la visite de cet internaute. Dans chacune de ces visites se trouvaient les régies publicitaires XiTi et Google-Analytics. Le plus gros moteur de recherche a donc eu connaissance de la totalité des sites visités et peut maintenant mettre en place sa publicité ciblée.

Les médias sociaux sont particulièrement bien placés pour obtenir directement des internautes des données personnelles les concernant. Ainsi, sur Facebook, une entreprise peut « cibler une publicité auprès des jeunes de 13 à 15 ans habitant Birmingham en Angleterre et ayant “la boisson” comme centre d’intérêt. De plus, Facebook indique que la cible choisie comporte approximativement une centaine de personnes265. La société Facebook exploite ainsi les données qu’elle collecte de ses membres de manière à fournir une publicité qui peut être très ciblée »266.

La publicité ciblée est d’ailleurs « l’une des raisons qui a poussé les acteurs Internet à diversifier leurs services et leurs activités, afin de collecter toujours plus d’informations sur le comportement des utilisateurs sur Internet. » « Par exemple, Google fournit des services de recherche. Il a racheté des sociétés de publicité comme DoubleClick. Il a […] lancé un service Google Suggest, intégré à son navigateur Chrome, qui envoie à Google l’ensemble des pages web visitées par les internautes, même quand ces dernières n’y ont pas accédé via le moteur de recherche, etc. » 267

Pour se donner une idée de l’importance des enjeux, notons que Google a racheté la société Doubleclick pour la somme de 3,1 milliards de dollars268.

Cette accumulation de données et leur traitement permet également à Google de trier et d’adapter les résultats aux supposés centres d’intérêt de l’internaute. Ainsi, pour une recherche identique, deux personnes ayant un profil différent n’obtiendront pas le même résultat, ce qui a pour effet de renforcer chaque personne dans ses propres intérêts et ses propres convictions. C’est ce que certaines personnes nomment « l’individualisation de l’Internet »269.

En plus d’être ciblée thématiquement, la publicité l’est aussi géographiquement : grâce aux GPS intégrés dans les terminaux mobiles tels les smartphones, mais aussi grâce à l’adresse IP et aux réseaux Wi-Fi « visibles » à portée de l’ordinateur portable ou du téléphone270. Ainsi, il est par exemple possible de faire apparaître des publicités pour des boutiques situées à proximité de l’abonnée.

Des intérêts économiques poussent les fournisseurs de services Internet à rassembler des profils d’internautes, les plus précis possibles, pour ensuite vendre, directement ou pas, des espaces publicitaires ciblés.

Une fois ces informations collectées, les entreprises seront en mesure de répondre aux demandes des flics. Tous les gros fournisseurs de contenus ont des bureaux dédiés pour répondre aux demandes et donc des formulaires, des procédures, etc., écrites pour les flics, pour expliquer la meilleure marche à suivre pour demander des informations271.

28.1.2 Des entreprises et des États cherchant à préserver leurs intérêts

D’autres entreprises s’intéressent à ce qui se passe sur Internet pour préserver leurs intérêts. Cela va de la lutte menée par l’industrie de l’audiovisuel contre le téléchargement illégal à la veille technologique : les entreprises observent et analysent en temps réel et de manière automatisée des centaines de sources (sites d’actualité, bases de dépôt de brevets, blogs d’experts, etc.) afin de connaître rapidement les dernières avancées technologiques et de rester les plus compétitives possible.

Les entreprises sont loin d’être les seules à scruter Internet. Les États, de la justice aux services secrets en passant par les différents services de police sont même certainement les plus curieux.

De plus en plus de pays mettent en place des lois visant à rendre possible l’identification des autrices de toute information qui circule sur Internet272.

Mais cela va plus loin encore. Les agences de renseignement et autres services secrets ne se contentent plus d’espionner quelques groupes ou personnes qu’elles considèrent comme des cibles. À la limite de la légalité, la NSA, agence de renseignement états-unienne, collecte « toutes sortes de données sur les personnes — nous pensons que cela concernerait des millions de personnes »273. Parmi ses objectifs : « examiner “quasiment tout ce que fait un individu sur Internet” »274 et établir un graphe social, c’est-à-dire « le réseau de connexions et de relations entre les gens »275. « “En général, ils analysent les réseaux situés à deux degrés de séparation de la cible.” Autrement dit, la NSA espionne aussi ceux qui communiquent avec ceux qui communiquent avec ceux qui sont espionnés »276.

Les services de renseignement français disposent désormais d’un arsenal de lois qui leur permettent d’effectuer des analyses sur l’ensemble du trafic Internet ou sur des personnes ciblées en toute légalité, en France277 comme à l’étranger 278.

28.2 Journaux et rétention de données

La plupart des organisations qui fournissent des services sur Internet (connexion, hébergement de site, etc.) conservent plus ou moins de traces de ce qui transite sur leurs machines, sous forme de journaux de connexion : qui a fait quoi, à quel moment. On appelle ces journaux des logs.

Historiquement, ces journaux répondent à un besoin technique : ils sont utilisés par les personnes qui s’occupent de la maintenance des serveurs afin de diagnostiquer et résoudre les problèmes. Cependant, ils peuvent aussi être très utiles pour recueillir des données sur les utilisatrices de ces serveurs.

28.2.1 Lois de rétention de données

Désormais, dans la plupart des pays occidentaux, les fournisseurs de services Internet sont légalement tenus de conserver leurs journaux pendant un certain temps, pour pouvoir répondre à des réquisitions.

Les lois qui règlementent la rétention de données définissent de façon plus ou moins claire les informations qui doivent être conservées dans ces journaux. La notion de fournisseur de service Internet peut ainsi être entendue de façon assez large279 : un cybercafé est un fournisseur de service Internet qui fournit aussi une machine pour accéder au réseau.

Au-delà des obligations légales, de nombreux fournisseurs de services Internet conservent de plus ou moins grandes quantités d’information sur les internautes qui utilisent leurs services, notamment pour la publicité ciblée. Les GAFAM, tels Google, Amazon ou Facebook, sont particulièrement connues pour cela. Étant donné que ce « modèle de fourniture de services adossés à de la publicité est quasiment devenu la norme »280, on peut supposer que nombre d’autres font de même plus discrètement.

Au Royaume-Uni, un fournisseur d’accès à Internet (FAI) a ainsi créé une polémique lorsqu’il est apparu qu’il gardait la trace de l’ensemble des pages web visitées par ses abonnées pour tester une technologie de profilage destinée à « offrir » de la « publicité comportementale »281282.

Le serveur qui héberge le contenu utilisé (page web, boîte mail, etc.) et le fournisseur d’accès à Internet sont particulièrement bien placés pour disposer des informations permettant d’identifier qui est à l’origine d’une requête de connexion. En France, ce sont eux qui sont particulièrement visés par les lois de rétention de données.

28.2.2 Les journaux conservés par les hébergeurs

On a vu que le serveur qui héberge un service (comme un site web, une boîte mail ou un salon de messagerie instantanée) avait accès à une grande quantité de données.

En France, c’est l’article 6 de la Loi pour la Confiance dans l’Économie Numérique283 (LCEN) qui oblige les hébergeurs de contenus publics à conserver « les données de nature à permettre l’identification » de « toute personne ayant contribué à la création d’un contenu mis en ligne » ; par exemple : écrire sur un média social, sur un blog ou sur un site de média participatif ou poster sur une liste de diffusion publique284.

Pour ce qui concerne les contenus ayant le caractère d’une correspondance privée, c’est l’article L34-1 du code des postes et des communications électroniques285 (CPCE) qui amène la même obligation pour l’écriture d’un email ou l’envoi d’un message instantané par exemple. Concrètement, il s’agit de conserver pendant un an les éventuels identifiants ou pseudonymes fournis par l’autrice, mais surtout l’adresse IP à la source de la connexion à chaque modification de contenu286. Une réquisition auprès du fournisseur d’accès à Internet (FAI) qui fournit cette adresse IP permet ensuite généralement de remonter jusqu’à la propriétaire de la connexion utilisée.

De plus, la loi relative à la programmation militaire287, promulguée fin décembre 2013, permet de demander ces mêmes informations, en temps réel, pour des motifs aussi variés que : les attaques terroristes, les cyber-attaques, les atteintes au potentiel scientifique et technique, la criminalité organisée, etc.

C’est donc cette obligation de rétention de données qui permet à la police, dans notre histoire introductive, d’obtenir des informations auprès des organismes hébergeant les adresses mail incriminées :

- On va demander à Gmail ainsi qu’à no-log les informations sur ces adresses email. À partir de là on aura sans doute des éléments, ou au moins de quoi poser les bonnes questions !

Les hébergeurs pourront être plus ou moins coopératifs sur la façon de vérifier la légalité des réquisitions que leur adressent les flics et d’y répondre : il semblerait que certains répondent à un simple email des flics alors que d’autres attendront d’avoir un courrier signé d’une juge288, voire ne répondent pas aux requêtes289.

Non seulement les personnes ayant accès au serveur peuvent collaborer avec les flics de plein gré, mais des adversaires peuvent aussi, comme dans le cas d’un ordinateur personnel, s’y introduire et espionner ce qui s’y passe en utilisant des failles, sans passer par l’étape réquisition. Elles auront alors accès à toutes les données stockées sur le serveur, y compris les journaux.

Mais le serveur ne connaît pas toujours l’identité réelle des internautes qui s’y connectent : en général, tout ce qu’il peut donner c’est une adresse IP.

C’est alors qu’intervient le fournisseur d’accès à Internet.

28.2.3 Les journaux conservés par les fournisseurs d’accès Internet

On a vu qu’on accédait à Internet par l’intermédiaire d’un fournisseur d’accès à Internet (FAI). Ce FAI est en général une société qui fournit une « box » connectée à Internet. Mais ça peut aussi être une association ou une institution publique (une université, par exemple, quand on utilise leurs salles informatiques). Les FAI sont eux aussi soumis à des lois concernant la rétention de données.

Au sein de l’Union Européenne, une directive oblige les fournisseurs d’accès à Internet à garder la trace de qui s’est connectée, quand, et depuis où290. En pratique, cela consiste à enregistrer quelle adresse IP a été assignée à quelle abonnée pour quelle période291. Les institutions qui fournissent un accès à Internet, comme les bibliothèques et les universités, font de même : en général il faut se connecter avec un nom d’utilisatrice et un mot de passe. On peut ainsi savoir qui utilisait quel poste à quel moment. La directive européenne précise que ces données doivent être conservées de 6 mois à 2 ans. En France, la durée légale est de un an292.

Contre-intuitivement, cette obligation s’applique à tous les endroits qui proposent un accès au réseau Internet au public, à titre payant ou gratuit et ce, même si les internautes ne sont pas identifiées. Des gérants de bars ignorant cette disposition en ont fait les frais et se sont retrouvés en garde-à-vue pour avoir offert du Wi-Fi à leurs clientes sans conserver les données de connexion293.

De plus, FAI et hébergeurs français sont tenus de conserver « les informations relatives à l’identité civile de l’utilisateur » pendant les cinq années qui suivent la fin de validité de son contrat294. Ils doivent aussi conserver « les autres informations fournies par l’utilisateur lors de la souscription d’un contrat ou de la création d’un compte »295 et « les informations relatives au paiement […] pour chaque opération de paiement »296 pour une durée d’un an après la fin de validité de son contrat ou de la fermeture de son compte.

L’objectif des lois de rétention de données est donc de rendre facile, pour les autorités, d’associer un nom à tout geste effectué sur Internet.

Des flics qui enquêteraient par exemple sur un article publié sur un blog peuvent demander aux responsables du serveur hébergeant le blog l’adresse IP de la personne qui a posté l’article, ainsi que la date et l’heure correspondantes. Une fois ces informations obtenues, ils vont demander au fournisseur d’accès à Internet responsable de cette adresse IP à qui elle était assignée au moment des faits.

- Quelle histoire ! Mais quel rapport avec nos bureaux ?

- Et bien c’est également pour ça que je vous appelle. Elles affirment qu’elles ont toutes les preuves comme quoi ces documents ont été publiés depuis vos bureaux. Je leur ai dit que ce n’était pas moi, que je ne voyais pas de quoi elles parlaient.

C’est exactement de ça qu’il s’agit quand, dans notre histoire du début, la police prétend, traces à l’appui, que les relevés bancaires ont été postés depuis les bureaux rue Jaurès. Elle a au préalable obtenu auprès des hébergeurs du site de publication l’adresse IP qui correspond à la connexion responsable de la publication des documents incriminés. Cette première étape permet de savoir d’où, de quelle « box », provient la connexion. La réquisition auprès du fournisseur d’accès à Internet permet de savoir quel est le nom de l’abonnée — adresse en prime — via son contrat, associé à l’adresse IP.

28.2.4 Le VPN, une histoire de confiance

Le VPN (Virtual Private Network, en français Réseau Privé Virtuel ou RPV) est un système créé initialement pour partager un réseau privé entre plusieurs sites297. Il permet de créer un lien direct entre notre ordinateur et le serveur du fournisseur de VPN choisi. Un VPN permet de changer les adresses IP d’une connexion Internet : pour les routeurs et les serveurs auxquels on se connecte, la connexion ne vient plus de la « box » du FAI, mais du serveur de VPN. Cela peut permettre de contourner certains types de censure.

Certains services de VPN relaient le trafic de nombreuses personnes avec seulement quelques addresses IP. Cela permet de se fondre dans la masse des personnes qui utilisent ce service de VPN et de compliquer l’identification des internautes.

Les données peuvent être chiffrées aux yeux du FAI, mais elles restent visibles par le fournisseur de VPN. Les admins du service VPN ont toujours accès à la fois à la source et à la destination des communications. L’utilisation d’un VPN ne fait que déplacer le problème de la confiance que l’on accorde aux FAI vers la confiance que l’on accorde au VPN.

Bien qu’elle puisse être considérée dans certains modèles de menaces, l’utilisation du VPN n’est pas dévelopée dans ce guide. Si l’on souhaite se fondre dans une masse d’internautes et être dificilement identifiable, sans dépendre de la confiance dans un intermédiaire unique, il est plus sûr d’utiliser Tor, comme proposé plus loin.

28.2.5 Réquisition

En France, lorsque les flics souhaitent accéder aux journaux prévus par les lois de rétention de données, ils sont supposés passer par une réquisition judiciaire : une demande officielle qui oblige les personnes qui administrent un serveur à leur fournir les informations demandées… ou à désobéir. Ces réquisitions sont supposées préciser les informations demandées et être fondées juridiquement. Mais elles ne le sont pas toujours, et les fournisseurs de services Internet donnent parfois des informations que la loi ne les oblige pas à fournir.

Voici l’extrait d’une réquisition reçue par un hébergeur de mail français, l’adresse mail du compte visé a été anonymisée en remplaçant l’identifiant par adresse. L’orthographe n’a pas été modifiée.

REQUISITION JUDICIAIRE

Lieutenant de Police En fonction à la B.R.D.P

Prions et, au besoin, requérons :

Monsieur le président de l’association GLOBENET 21ter, rue Voltaire 75011 Paris

à l’effet de bien vouloir :

Concernant l’adresse de messagerie adresse@no-log.org

Nous communiquer l’identité complète (nom, prénom date de naissance, filiation) et les coordonnées (postales, téléphoniques, électroniques et bancaires) de son titulaire

Nous indiquer les TRENTE dernières données de connexion (adresse IP, date heures et fuseau horaire) utilisées pour consulter, relever où envoyer des messages avec ladite adresse (Pop, Imap ou Webmail)

Nous indiquer si une redirection est active sur cette messagerie, et nous communiquer le ou les e-mails de destination, le cas échéant

Nous communiquer le numéro de téléphone à l’abonnement internet du compte no-log.org « adresse » et les trente dernières données de connexion qui lui sont relatives

Nous communiquer les TRENTES dernières données de connexion (adresse IP, date heure et fuseau horaire) aux pages d’aministration du compte no-log « adresse »

De plus, il est avéré que les flics demandent parfois de telles informations dans un simple courrier électronique, et il est probable que de nombreux fournisseurs de services Internet répondent directement à de telles requêtes officieuses, ce qui implique que n’importe qui peut obtenir de telles informations en se faisant passer pour la police.

Les réquisitions sont monnaie courante. Les gros fournisseurs de services Internet ont désormais des services légaux dédiés pour y répondre, et une grille tarifaire chiffre chaque type de demande298. Depuis octobre 2013, en France, une grille tarifaire indexée par l’État vient même homogénéiser ces différentes prestations299 : identifier une abonnée à partir de son adresse IP coûtait ainsi 4 € (tarifs en vigueur en octobre 2013). Au-delà de 20 demandes, ce tarif est réduit à 18 centimes.

Ainsi pour la première moitié de l’année 2020, Google a reçu chaque mois, en moyenne, 1 349 demandes de renseignements sur ses utilisatrices de la part de la France, concernant au total 10 864 comptes — des chiffres en augmentation constante depuis 2009. Après analyse de la recevabilité des demandes sur le plan juridique, la société a répondu à 60 % d’entre elles300 : l’autre moitié des demandes n’entrait donc pas dans le cadre de ce que l’entreprise s’estimait légalement contrainte de fournir.

En plus des journaux de connexion, depuis la loi de 2016301 contre le crime organisé, les autorités peuvent prendre connaissance du contenu des correspondances stockées302 sur simple réquisition.

28.3 Écoutes de masse

Au-delà des journaux et des réquisitions prévus par les lois de rétention de données, les communications sur Internet sont surveillées de façon systématique par divers services étatiques.

Un ancien employé de l’opérateur de télécommunications états-unien AT&T a témoigné303 du fait que la NSA (l’agence de renseignement électronique états-unienne) surveillait l’ensemble des communications Internet et téléphoniques qui passaient par une importante installation de l’opérateur de télécommunication AT&T à San Francisco. Ceci, à l’aide d’un superordinateur spécialement conçu pour la surveillance de masse, en temps réel, de communications304. Il a aussi déclaré que de telles installations existaient probablement au sein d’autres infrastructures similaires dans d’autres villes des États-Unis, ce que confirment les révélations d’un ex-employé de la NSA et de la CIA305. Des installations similaires seraient mises en place par les services secrets britanniques sur plus de 200 fibres optiques sous-marines306.

Les services de sécurité français sont désormais autorisés à mettre en place dans le réseau des fournisseurs d’accès à Internet de tels outils d’analyse de tout le trafic pour « détecter des connexions susceptibles de révéler une menace terroriste »307.

Depuis la loi de finances 2020308, l’administration fiscale et les douanes françaises sont autorisées à exploiter certaines données personnelles de manière automatisée. Elles peuvent en effet collecter les informations librement accessibles des médias sociaux servant à « la mise en relation de plusieurs parties en vue de la vente d’un bien, de la fourniture d’un service ou de l’échange ou du partage d’un contenu, d’un bien ou d’un service », soit des plateformes comme Le Bon Coin ou BlaBlaCar.

La NSA a aussi obtenu un accès direct aux serveurs de plusieurs « géants » du net (Microsoft, Yahoo, Google, Facebook, PalTalk, Youtube, Skype, AOL et Apple)309, ce qui lui permet d’accéder aux données qu’ils hébergent ou qui transitent par leurs serveurs310. La DGSE, l’équivalent français de la NSA dispose d’un tel accès direct aux réseaux d’Orange311.

De même, les communications satellites sont écoutées par le réseau Echelon, un « système mondial d’interception des communications privées et publiques »312 élaboré par des pays anglo-saxons313. Les informations à ce sujet restent floues, mais la France semble aussi disposer d’un réseau d’écoute des télécommunications sur son territoire314.

La NSA surveille et recoupe également les échanges d’emails pour établir une carte des relations entre toutes les habitantes des États-Unis315. Si ce genre de pratiques n’est pas forcément attesté ailleurs dans le monde, elles y sont tout aussi possibles.

De plus, pour toute organisation ayant les moyens d’être un nœud conséquent du réseau, que ce soit officiellement ou non, l’utilisation du Deep Packet Inspection (ou DPI : Inspection en profondeur des paquets, en français) se généralise. La surveillance que permet le DPI est particulièrement intrusive : elle ne se limite plus aux seules informations inscrites dans les en-têtes des paquets IP, mais touche au contenu même des communications. Si celles-ci ne sont pas chiffrées, il est alors possible de retrouver par exemple le contenu complet d’emails, ou l’intégralité de nos consultations et recherches sur le web.

L’utilisation de cette technique, en Lybie ou en Syrie par exemple, a permis dans un premier temps de mettre sous surveillance numérique toute la population du pays, pour dans un second temps notamment effectuer des attaques ciblées. La société Amesys, basée en France, a en effet, avec l’aide et l’appui du gouvernement316 de l’époque, installé de tels systèmes en Lybie317, au Maroc, au Qatar318 ou encore en France319.

28.4 Attaques ciblées

Lorsqu’une internaute ou qu’une ressource disponible via Internet — comme un site web ou une boîte mail — éveille la curiosité des adversaires, ces dernières peuvent mettre en place des attaques ciblées. Ces attaques ciblées peuvent avoir lieu à différents niveaux : les annuaires qui permettent de trouver la ressource, les serveurs qui l’hébergent, les clients qui y accèdent, etc. Nous étudions ces différentes possibilités dans cette partie.

En France, la loi oblige les fournisseurs d’accès à Internet à bloquer l’accès aux sites web qui ont été inscrits sur une « liste bloquée » à la suite d’une décision de justice320 ou considérés par l’office central de lutte contre la criminalité liée aux technologies de l’information et de la communication comme ayant du contenu pédopornographique, provoquant « directement à des actes de terrorisme » ou en faisant « l’apologie »321. De plus, une ordonnance les oblige à procéder de même pour les sites web portant atteinte à un droit d’auteur ou à un droit voisin322.

C’est ainsi qu’en octobre 2011, le tribunal de Grande Instance de Paris a ordonné à sept fournisseurs d’accès à Internet français de bloquer « par IP ou par DNS » le site web copwatchnord-idf.org323 ; ce site était accusé de propos injurieux et diffamatoires, et de collecter des données à caractère personnel sur des policiers. En février 2012, le tribunal ordonnait le blocage de l’un des 35 sites miroirs324 que le ministère de l’Intérieur voulait faire bloquer325.

Par contre, le tribunal n’a pas ordonné le blocage des 34 autres miroirs référencés par le ministère de l’Intérieur, car ce dernier « n’indique pas s’il a tenté ou non d’identifier leurs éditeurs et leurs hébergeurs », ni celui des sites miroirs qui pourraient apparaître.

Plus récemment, le tribunal de Grande Instance de Paris a ordonné en 2019 à Bouygues Télécom, Free, Orange et SFR d’empêcher l’accès aux sites Sci-Hub et LibGen sous le motif d’atteinte à des droits d’auteur ou droits voisins326. Ces sites permettent un accès gratuit à des articles scientifiques qui autrement resteraient restreints par leurs éditeurs académiques derrière un verrou d’accès payant. Le blocage portant sur 57 domaines a été prononcé pour un an. Il est notable que les FAI n’ont pas souhaité s’opposer à cette mesure de censure. En 2021, un nouveau jugement a élargit la liste à 278 domaines327.

28.4.1 Bloquer l’accès au fournisseur de ressources

Penchons-nous maintenant sur les différents moyens qui permettent de bloquer l’accès à une ressource sur Internet.

28.4.1.1 Attaque sur les noms de domaines

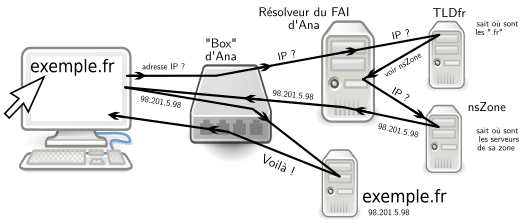

Il est possible de détourner le trafic qui devait aller vers un certain serveur en modifiant l’annuaire utilisé pour passer de son nom de domaine à son adresse IP, c’est-à-dire le DNS.

Cela peut se faire à différents niveaux.

Les étapes clefs d’une requête DNS

28.4.1.1.1 Les organismes gestionnaires de l’annuaire des noms de domaines

Pour des raisons d’efficacité et de robustesse, le système d’annuaire (DNS) est géré par diverses organisations, en un système d’information hiérarchisé et distribué. La base de données globale du DNS est donc répartie entre plusieurs serveurs de noms, chacun de ces serveurs ne maintenant qu’une partie de la base.

Certaines organisations ou entreprises se chargent du DNS des domaines dits de premier niveau (TLD, Top Level Domain), qui correspondent aux caractères situés après le dernier point du nom de domaine, tels que .com, .fr, .org, etc. Ainsi tous les domaines finissant par .fr relèvent du serveur de nom de l’AFNIC, une association créée à cet effet en 1997. Les domaines finissant par .com sont quant à eux gérés par Verisign, une Société Anonyme états-unienne cotée en bourse.

On peut lire la liste des organisations et entreprises qui sont chargées de gérer les TLD sur le site web de l’IANA 328 (Internet Assigned Numbers Authority), qui gère les serveurs racine du DNS, celui qui fait autorité sur tous les autres.

Si les gestionnaires au niveau des TLD ont un rôle purement technique (tenir à jour une liste des domaines dont ils ont la charge), ceux à qui ils délèguent sont généralement des entreprises commerciales (appelées registrars) qui vendent des noms de domaine.

On voit maintenant se dessiner une carte des points névralgiques où peut intervenir la censure.

Ainsi, louer un nom de domaine est une opération distincte d’avoir une IP : par exemple, pour monter son propre site web, il faudra d’une part acheter un nom de domaine et d’autre part trouver un hébergement pour le site, avec une adresse IP qui lui est attachée. Et ensuite mettre en place la liaison entre les deux. Certaines entreprises proposent tous ces services en même temps, mais ce n’est ni systématique ni obligatoire.

28.4.1.1.2 Saisie de domaines

La saisie de nom de domaine la plus spectaculaire à ce jour fut certainement celle inscrite dans le cadre de la fermeture du site d’hébergement de fichiers megaupload.com par le Département de la Justice des États-Unis. Pour rendre inaccessibles les services de ce site, le FBI a notamment demandé à Verisign, l’entreprise qui gère les .com, de modifier ses tables de correspondance afin que cette adresse pointe non plus vers les serveurs de Megaupload mais vers un serveur du FBI indiquant que le site avait été saisi329.

Cependant, une des premières censures connues par suspension d’un nom de domaine s’est produite, en 2007, au niveau d’un registrar : GoDaddy (le plus important au monde). Dans le cadre d’un conflit entre un de ses clients, seclists.org, et un autre site, myspace.com, GoDaddy prit le parti de ce dernier et modifia sa base de données, rendant, du jour au lendemain et sans avertir personne, le site injoignable330 (sauf pour les personnes connaissant son adresse IP par cœur).

28.4.1.1.3 DNS menteur

Enfin, si modifier les annuaires globaux n’est à la portée que de quelques États et sociétés, nombreux sont ceux qui peuvent simplement falsifier leur propre version de l’annuaire : on parle de « DNS menteur ». Ainsi, chaque fournisseur d’accès à Internet a en général ses propres serveurs de noms de domaines (DNS), qui sont utilisés par défaut par ses abonnées.

Quand un serveur de nom de domaines renseigne autre chose que ce qui a été enregistré chez les registrars, on parle aussi de « DNS menteur »331 ; c’est une violation de la neutralité du net.

C’est à ce niveau que fonctionne le blocage administratif des sites en France : les FAI doivent modifier leur annuaire pour rediriger les adresses listées par l’office central de lutte contre la criminalité liée aux technologies de l’information et de la communication vers une page du ministère de l’intérieur332.

Les personnes utilisant le FAI Orange ont pu expérimenter ce blocage malgré elles le 17 octobre 2016. À la suite d’une « erreur humaine » « lors de l’actualisation des sites bloqués »333, le résolveur d’Orange a donné pendant une heure une réponse « fausse » à l’adresse fr.wikipedia.org en pointant non pas vers les serveurs de Wikipédia, mais vers une page sur laquelle on pouvait lire « Vous avez été redirigé vers cette page du site du ministère de l’intérieur car vous avez tenté de vous connecter à une page dont le contenu incite à des actes de terrorisme ou fait publiquement l’apologie d’actes de terrorisme »334.

28.4.1.2 Déréférencement

Enfin, une façon simple mais efficace d’empêcher l’accès à un site web est de le supprimer des moteurs de recherche et autres annuaires : on parle de déréférencement. Le site existe toujours, mais il n’apparaît plus sur les moteurs de recherche (par exemple Google).

En France, le déréférencement fait partie des techniques de blocage administratif des sites : l’office central de lutte contre la criminalité liée aux technologies de l’information et de la communication transmet aux moteurs de recherche ou aux annuaires une liste d’adresses qu’il considère comme ayant du contenu pédopornographique, « provoqu[ant] directement à des actes de terrorisme » ou en faisant « l’apologie »335. Ils ont alors 48 heures pour faire en sorte que ces adresses n’aparaissent plus dans leurs résultats. 4 138 demandes de déréférencement ont été faites en 2020, dont 4 ont été annulées après contrôle336.

28.4.2 Hameçonnage

Dans le même ordre d’idée, l’hameçonnage337 (appelé également filoutage, ou phishing en anglais) consiste à pousser l’internaute à se connecter à un site qui n’est pas celui qu’elle croit être, mais qui y ressemble beaucoup. Par exemple, un site qui ressemble comme deux gouttes d’eau à celui d’une banque, afin d’obtenir des mots de passe de connexion à une interface de gestion de comptes bancaires. Pour cela, les adversaires achètent un nom de domaine qu’on croira être le bon au premier coup d’œil. Il ne leur reste plus qu’à inciter la personne ciblée à se connecter à ce site, généralement en lui faisant peur, par exemple « Nous avons détecté une attaque sur votre compte » ou « Vous avez dépassé votre quota », suit alors la proposition de régulariser la situation en cliquant sur le lien piégé.

Pour que le nom de domaine affiché ressemble lui aussi comme deux gouttes d’eau à celui du site copié, il existe plein de techniques : l’adversaire peut par exemple utiliser des caractères spéciaux qui ont l’apparence des caractères de l’alphabet latin. Ainsi, en substituant un « e » cyrillique à un « e » latin dans exemple.org, on obtient une adresse qui s’affiche de façon (quasi) identique à l’originale, mais qui représente pour l’ordinateur une adresse différente ; on trouve parfois aussi des tirets en plus ou en moins (ma-banque.fr au lieu de mabanque.fr) ; il s’agit parfois d’un nom identique, avec un nom de domaine de premier niveau (top-level domain, ou TLD : .com, .net, .org, .fr, etc.) différent (site.com au lieu de site.org) ; certains utilisent aussi des sous-domaines (paypal.phishing.com renvoie vers le site de phishing, et non vers paypal.com), etc.

Une parade intégrée dans les navigateurs web consiste à avertir l’internaute du danger et à lui demander une confirmation avant d’accéder au site suspect338. Cela dit, cette solution nécessite que le navigateur web contacte une base de données centralisée, recensant les sites considérés comme malveillants. Cela peut poser des problèmes de discrétion : le serveur hébergeant cette liste aura nécessairement connaissance des sites d’hameçonnage ou de logiciels malveillants que l’on visite.

28.4.3 Attaquer le serveur

Une autre catégorie d’attaques consiste, pour l’adversaire, à s’en prendre à l’ordinateur qui héberge la ressource qui l’intéresse. Ça peut se faire physiquement ou à distance.

28.4.3.1 Saisie de serveurs

Il s’agit tout simplement pour une adversaire qui en a les moyens, par exemple la police ou la justice, d’aller là où se trouve l’ordinateur auquel elle s’intéresse. L’adversaire peut alors s’emparer de la machine, ou copier les données qu’elle abrite. Elle pourra ensuite étudier toutes les traces qui ont été laissées dessus par les personnes qui s’y sont connectées… du moins si son disque dur n’est pas chiffré.

Au moins quatorze serveurs ont été saisis par la justice en Europe entre 1995 et 2007339. Ainsi en 2007, un serveur de Greenpeace Belgique a été emmené par la police belge suite à une plainte pour « association de malfaiteurs » d’une compagnie d’électricité belge340 contre laquelle l’organisation écologiste avait appelé à manifester.

Plus récemment, au printemps 2017, un certain nombre de serveurs appartenant au réseau d’anonymisation Tor ont été saisis341 en lien, ou au moins avec le prétexte d’une enquête sur une attaque informatique qui transitait par ce réseau342.

28.4.3.2 Piratage de serveurs

Comme tout ordinateur, un serveur peut être piraté : cela consiste pour l’attaquante à s’introduire « par effraction » dans l’ordinateur. Des erreurs de conception ou de programmation, qui permettent de détourner le fonctionnement d’un programme et de s’introduire dans l’ordinateur sur lequel il fonctionne, sont régulièrement découvertes dans les programmes couramment utilisés sur les serveurs. Des erreurs dans la configuration des logiciels de la part des admins de ces serveurs sont aussi possibles.

Ainsi, en 2014, l’exploitation de failles dans le logiciel de publication utilisé sur le site de Gamma International, la société à l’origine du logiciel d’espionnage FinFisher, a permis à un pirate de s’introduire sur leur serveur343. Cela lui a donné accès à 40 giga-octets de documents incluant une liste de leurs clients, des documents sur le fonctionnement et l’efficacité de leur logiciel d’espionnage ou encore des portions de son code source344.

Les failles qui rendent ce genre de piratage possible ne sont pas rares, et n’importe quel serveur peut être touché. Une fois introduits dans le serveur, les pirates peuvent potentiellement avoir accès à distance à toutes les données enregistrées sur celui-ci.

Même sans s’introduire dans le serveur, il est possible de découvrir puis d’exploiter des failles dans les logiciels pour en exfiltrer des informations auxquelles n’importe qui ne devrait pas avoir accès. C’est ce qui a permis la fameuse fuite de données personnelles de 500 millions de comptes Facebook345 diffusées à partir de juin 2020.

28.4.3.3 Attaque par déni de service

Sans saisir le serveur ni même le pirater, il est possible d’empêcher celui-ci de fonctionner en le saturant : l’adversaire fait en sorte que de très nombreux robots tentent en permanence de se connecter au site à attaquer. Au-delà d’un certain nombre de requêtes, le logiciel serveur est débordé et n’arrive plus à répondre : le site est alors inaccessible. On appelle cette attaque une attaque par déni de service346. Les robots utilisés pour ce type d’attaque sont souvent des logiciels malveillants installés sur des ordinateurs personnels à l’insu de leurs propriétaires.

28.4.4 Sur le trajet

Enfin, une adversaire qui contrôle une partie du réseau — comme un fournisseur d’accès à Internet — peut écouter ou détourner des paquets de plusieurs manières.

28.4.4.1 Filtrage

Comme évoqué précédemment, une adversaire qui contrôle l’un des routeurs par lesquels passe le trafic entre une internaute et une ressource peut lire plus ou moins en profondeur le contenu des paquets et éventuellement le modifier, et ce d’autant plus facilement s’il n’est pas chiffré.

De nos jours, quasiment tous les fournisseurs d’accès à Internet pratiquent ce genre d’inspection, le DPI, a minima à des fins de statistiques. De plus, ils sont de plus en plus nombreux, de façon plus ou moins discrète, plus ou moins assumée, à s’en servir pour faire passer certains paquets avant les autres, en fonction de leur destination ou de l’application à laquelle ils correspondent. Par exemple pour ralentir la vidéo à la demande, qui génère beaucoup de trafic (et donc leur coûte cher), et privilégier le téléphone par Internet347. Ce type de moyens est par exemple utilisé par SFR348 afin de modifier les pages web visitées par ses abonnées en 3G349.

Le déploiement massif d’équipements permettant cet examen approfondi des paquets rend beaucoup plus facile une surveillance aux portes des réseaux des FAI.

En analysant ce type de données, les gouvernements peuvent identifier la position d’une personne, de ses relations et des membres d’un groupe, tels que « des opposants politiques »350. De tels systèmes ont été vendus par des sociétés occidentales à la Tunisie, à l’Égypte, à la Libye, au Bahreïn et à la Syrie351, et sont également en service dans certains pays occidentaux. Ceux-ci permettent, sur la base d’une surveillance de masse, de cibler des internautes et de filtrer, censurer du contenu.

L’utilisation de cette technique, en Espagne par exemple, a permis à certains FAI de surveiller le trafic352 de ses utilisatrices pour les empêcher d’accéder au site web de l’ONG Women on Web, qui fournit au niveau mondial des informations et de l’aide pour avorter.

28.4.4.2 Écoutes

À l’instar des bonnes vieilles écoutes téléphoniques, il est tout à fait possible d’enregistrer tout ou partie des données qui passent par un lien réseau : on parle d’« interceptions IP ». Cela permet par exemple d’écouter tout le trafic échangé par un serveur, ou celui qui passe par une connexion ADSL domestique.

En France, de telles interceptions sont autorisées dans le cadre d’une enquête judiciaire, mais aussi pour la « prévention du terrorisme » pour recueillir « des informations ou documents […] relatifs à une personne […] susceptible d’être en lien avec une menace » mais aussi relatifs à des « personnes appartenant à l’entourage de la personne concernée ».353

Si l’on ne prend pas de précautions particulières, une interception IP révèle à une adversaire une bonne partie de nos activités sur Internet : pages web visitées, emails et leur contenu, conversations de messagerie instantanée… tout ce qui sort de notre ordinateur « en clair ». Le chiffrement des communications rend l’analyse du contenu issu de ces écoutes beaucoup plus difficile : l’adversaire a toujours accès aux données échangées, mais elle ne peut pas les comprendre et les exploiter directement. Elle peut alors essayer de casser le chiffrement utilisé… ou tenter de contourner la façon dont il est mis en œuvre. On parlera plus loin de ces questions liées au chiffrement. Dans tous les cas, l’adversaire aura toujours accès à un certain nombre d’informations précieuses, comme par exemple les adresses IP des différents interlocutrices impliqués dans une communication.

28.4.4.3 Analyse du trafic réseau

Lorsque le trafic est chiffré, il reste possible de mettre en place des attaques plus subtiles. Une adversaire pouvant écouter le trafic réseau, même sans accès au contenu des données, dispose d’autres indices comme la quantité d’informations transmises à un moment donné.

Ainsi, si Ana envoie 2 Mo de données chiffrées vers un site web de publication, et qu’un nouveau document de 2 Mo apparaît sur ce site quelques instants plus tard, cette adversaire pourra en déduire qu’il est probable que ce soit Ana qui ait envoyé ce document.

En étudiant la quantité d’informations transmises par unité de temps, les adversaires peuvent aussi dessiner une « forme » : on l’appellera le motif de trafic (traffic pattern)354. Le contenu d’une page web chiffrée n’aura ainsi pas le même motif qu’une conversation de messagerie instantanée chiffrée.

De plus, si un même motif de trafic est observé à deux points du réseau, les adversaires peuvent supposer qu’il s’agit d’une même communication.

Pour prendre un exemple précis : considérons des adversaires qui écoutent la connexion ADSL d’Ana, et qui observent du trafic chiffré qu’elles ne peuvent pas déchiffrer, mais qui soupçonnent Ana de discuter avec Bea par messagerie instantanée chiffrée. Considérons qu’elles ont également les moyens de mettre sous écoute la connexion de Bea. Si elles observent une forme similaire entre le trafic sortant de chez Ana et celles entrant chez Bea quelques (milli)secondes plus tard, elles seront confortées dans leur hypothèse — sans toutefois disposer d’une preuve formelle.

Ce type d’attaque permet de confirmer une hypothèse préexistante, mais pas d’en élaborer une à partir des seules informations collectées, à moins que les adversaires n’aient les moyens d’écouter tout le réseau où se situe le trafic entre Bea et Ana, et qu’elles disposent d’une puissance de calcul colossale. L’existence d’adversaires globaux de ce type est techniquement possible, mais peu réaliste. Par contre, des agences comme la NSA sont capables de mener ce type d’attaque, au moins à l’échelle de leur pays : la NSA dispose d’une puissance de calcul qui peut être suffisante et des fuites indiquent qu’elle écouterait 75 % du trafic Internet des États-Unis355.

28.4.5 Piratage du client

L’ordinateur de l’internaute, lui aussi, peut être une cible. De la même façon que dans un serveur, des attaquantes peuvent s’introduire par effraction dans un ordinateur personnel. Des erreurs de programmation ou d’autres failles dans le système d’exploitation ou dans les applications installées permettent parfois à des adversaires d’effectuer un tel piratage — légal ou illégal — depuis Internet, sans avoir d’accès physique à la machine. De plus, l’intrusion peut être facilitée par de mauvaises pratiques de la part des utilisatrices, comme ouvrir une pièce jointe frauduleuse ou installer des programmes trouvés au hasard sur le web.

Un groupe de hackers allemands renommé, le Chaos Computer Club, a mis la main sur un mouchard utilisé par la police allemande qui lui permettait d’espionner et de contrôler un ordinateur à distance356. De tels mouchards peuvent être installés à distance et sont autorisés par la loi française.

Mais « l’espionnage à distance » n’est pas seulement réservé aux pratiques policières. Aux États-Unis, c’est un lycée qui s’est lancé dans l’espionnage de grande ampleur. Sous couvert de vouloir « retrouver des ordinateurs portables volés ou perdus », le lycée avait installé une « fonction » permettant d’allumer, au bon vouloir de l’établissement, la webcam des quelques milliers d’ordinateurs distribués aux élèves. L’affaire a été révélée fin 2009 : un des élèves s’est vu reprocher d’avoir eu un « comportement inapproprié », en l’occurrence d’avoir consommé de la drogue. Le responsable accusant cet élève produisit, en guise de preuve, une photo qui s’est révélée avoir été prise à l’insu de l’étudiant, par la webcam de son ordinateur lorsqu’il était chez lui dans sa chambre357 !

28.5 En conclusion

Identification de l’internaute par son adresse IP, lecture de l’origine et de la destination des paquets par le biais de leurs en-têtes, enregistrement de diverses informations à différentes étapes du parcours, voire accès au contenu même des échanges… tout ceci est plus ou moins simple en fonction de l’entité impliquée.

Pirate, publicitaire, gendarme de Saint-Tropez ou NSA n’ont en effet pas les mêmes possibilités techniques et légales d’accès aux traces évoquées dans ce chapitre.

On se contentera simplement d’observer, pour conclure, que la manière dont Internet fut conçu et est le plus couramment utilisé est quasiment transparente pour des adversaires un tant soit peu attentives… à moins d’utiliser toute une série de parades adaptées pour rendre ces indiscrétions plus difficiles ; ces parades seront évoquées plus loin.

Julien Lausson, 2017, Pourquoi Google ne va pas arrêter la publicité ciblée et le scan de vos emails sur Gmail, Numerama↩︎

« Lorsque vous ouvrez Gmail, vous voyez des annonces sélectionnées en fonction de leur utilité et de leur pertinence. Le processus de sélection et d’affichage des annonces personnalisées dans Gmail est entièrement automatisé. Ces annonces vous sont présentées sur la base de votre activité en ligne pendant que vous êtes connecté à Google. Nous n’analysons ni ne lisons vos messages Gmail pour choisir les annonces qui vous seront présentées. » Google, 2021, Fonctionnement des annonces dans Gmail.↩︎

Data Gueule, 2014, Big data : données, données, donnez-moi ! – #DATAGUEULE 15.↩︎

Une interface similaire est disponible publiquement et permet de répondre à des requêtes inquiétantes : Tom Scott, 2014, Actual Facebook Graph Searches (en anglais).↩︎

Le Monde, 2007, Google rachète DoubleClick pour 3,1 milliards de dollars.↩︎

Xavier de la Porte, 2011, Le risque de l’individualisation de l’Internet, InternetActu.net, Fondation Internet nouvelle génération.↩︎

Audenard, 2013, Bornes wifi et smartphones dans les magasins, blogs/sécurité, Orange Business.↩︎

Plusieurs versions du guide publié par Facebook ont fuité ces dernières années. On trouve également plusieurs autres guides du même acabit (mais tout n’est pas forcément juste) sur cryptome.org (liens en anglais).↩︎

Begeek, 2013, Facebook publie son premier rapport international des demandes gouvernementales.↩︎

Bruce Schneier, cité par Guillaud, 2013, Lutter contre la surveillance : armer les contre-pouvoirs, Internet Actu.↩︎

Maxime Vaudano, 2013, Plongée dans la « pieuvre » de la cybersurveillance de la NSA, Le Monde.fr.↩︎

Manach, 2013, Pourquoi la NSA espionne aussi votre papa (#oupas), Bug Brother.↩︎

Légifrance, Code de la sécurité intérieure, articles L851-2 et L851-3.↩︎

Légifrance, Code de la sécurité intérieure, article L854-1.↩︎

CNIL, 2010, Conservation des données de trafic : hot-spots wi-fi, cybercafés, employeurs, quelles obligations ?.↩︎

Arnaud Devillard, 2009, Affaire Phorm : Bruxelles demande des comptes au Royaume-Uni.↩︎

Légifrance, 2022, Article 6 de la loi n° 2004575 du 21 juin 2004 pour la confiance dans l’économie numérique.↩︎

Légifrance, 2021, Décret n° 2021-1362 du 20 octobre 2021 relatif à la conservation des données permettant d’identifier toute personne ayant contribué à la création d’un contenu mis en ligne.↩︎

Légifrance, 2013, Article L34-1 - code des postes et des communications électroniques.↩︎

« Les personnes physiques ou morales qui assurent, même à titre gratuit, pour mise à disposition du public par des services de communication au public en ligne, le stockage de signaux, d’écrits, d’images, de sons ou de messages de toute nature fournis par des destinataires de ces services » (LCEN, op. cit., article 6 alinéa I.2), c’est-à-dire les hébergeurs, sont tenus de conserver pendant un an et pour chaque opération de création, modification ou suppression de contenu : « a) L’identifiant de la connexion à l’origine de la communication ; b) Les types de protocoles utilisés pour la connexion au service et pour le transfert des contenus » (article 5 du décret n° 2021-1362 du 20 octobre 2021, op. cit.).

Mais aussi : « a) L’identifiant attribué par le système d’information au contenu, objet de l’opération ; b) La nature de l’opération ; c) Les date et heure de l’opération ; d) L’identifiant utilisé par l’auteur de l’opération lorsque celui-ci l’a fourni » (article 6 du décret n° 2021-1362 du 20 octobre 2021, op. cit., au vu de l’article 1 du décret n° 2021-1363 du 20 octobre 2021 portant injonction, au regard de la menace grave et actuelle contre la sécurité nationale, de conservation pour une durée d’un an de certaines catégories de données de connexion).↩︎

Légifrance, 2014, Loi n° 2013-1168 du 18 décembre 2013 relative à la programmation militaire pour les années 2014 à 2019 et portant diverses dispositions concernant la défense et la sécurité nationale.↩︎

« Précisons que les serveurs hébergeant les sites du réseau Indymedia, domiciliés aux USA à Seattle, refusent systématiquement de donner connaissance aux autorités des logs de connexion des ordinateurs consultant ces sites ou y déposant une contribution, rendant de fait non-identifiable les auteurs des contributions » (dossier d’instruction judiciaire cité par Anonymes, 2010, Analyse d’un dossier d’instruction antiterroriste.↩︎

Parlement Européen et Conseil, 2006, Directive 2006/24/CE du Parlement européen et du Conseil du 15 mars 2006 sur la conservation de données générées ou traitées dans le cadre de la fourniture de services de communications électroniques accessibles au public ou de réseaux publics de communications, et modifiant la directive 2002/58/CE, dite « Data Retention ».↩︎

« Les personnes dont l’activité est d’offrir un accès à des services de communication au public en ligne » (LCEN, op. cit.), c’est-à-dire les FAI, sont tenues de conserver durant un an : « a) L’identifiant de la connexion ; b) L’identifiant attribué par ces personnes à l’abonné ; c) L’adresse IP attribuée à la source de la connexion et le port associé » (article 5 du décret n° 2021-1362 du 20 octobre 2021, op. cit.).

Mais aussi : « a) Les dates et heure de début et de fin de la connexion ; b) Les caractéristiques de la ligne de l’abonné » (article 6 du décret n° 2021-1362 du 20 octobre 2021, op. cit., au vu de l’article 1 du décret n° 2021-1363 du 20 octobre 2021, op. cit.).↩︎

Légifrance, 2021, Décret n° 2021-1362 du 20 octobre 2021 relatif à la conservation des données permettant d’identifier toute personne ayant contribué à la création d’un contenu mis en ligne.↩︎

Sputnik France, 2020, Des gérants de bars en garde à vue pour avoir offert du wifi à leurs clients à Grenoble.↩︎

« 1° Les nom et prénom, la date et le lieu de naissance ou la raison sociale, ainsi que les nom et prénom, date et lieu de naissance de la personne agissant en son nom lorsque le compte est ouvert au nom d’une personne morale ; 2° La ou les adresses postales associées ; 3° La ou les adresses de courrier électronique de l’utilisateur et du ou des comptes associés le cas échéant ; 4° Le ou les numéros de téléphone. » (Article 2 du décret n° 2021-1362 du 20 octobre 2021 relatif à la conservation des données, op. cit.).↩︎

« 1° L’identifiant utilisé ; 2° Le ou les pseudonymes utilisés ; 3° Les données destinées à permettre à l’utilisateur de vérifier son mot de passe ou de le modifier, le cas échéant par l’intermédiaire d’un double système d’identification de l’utilisateur, dans leur dernière version mise à jour. » (Article 3 du décret n° 2021-1362 du 20 octobre 2021 relatif à la conservation des données, op. cit.).↩︎

« 1° Le type de paiement utilisé ; 2° La référence du paiement ; 3° Le montant ; 4° La date, l’heure et le lieu en cas de transaction physique. » (Article 4 du décret n° 2021-1362 du 20 octobre 2021 relatif à la conservation des données, op. cit.).↩︎

Certaines entreprises utilisent des stockages de documents partagés sur leur réseau local. Le VPN permet de se connecter de façon chiffrée et authentifiée sur le réseau local de l’entreprise pour accéder au stockage partagé.↩︎

Christopher Soghoian, 2010, Your ISP and the Government: Best Friends Forever (en anglais).↩︎

Légifrance, 2013, arrêté du 21 août 2013 pris en application des articles R. 213-1 et R. 213-2 du code de procédure pénale fixant la tarification applicable aux réquisitions des opérateurs de communications électroniques.↩︎

Google, 2021, France - Google Transparence des informations.↩︎

Loi n° 2016-731 (op. cit.)↩︎

Légifrance, 2019, Article n° 706-95-1 du code de procédure pénale ; Cet article permet ainsi de contourner les contraintes d’une perquisition et de ne pas alerter la personne concernée de cette atteinte à sa vie privée.↩︎

Mark Klein, 2004, AT&T’s Implementation of NSA Spying on American Citizens (en anglais).↩︎

Reflets.info, 2011, #OpSyria : BlueCoat maître artisan de la censure syrienne.↩︎

Craig Timberg et Barton Gellman, 2013, NSA paying U.S. companies for access to communications networks (en anglais).↩︎

L’expansion.com, 2013, “Operation Tempora” : comment les Britanniques dépassent les Américains pour espionner Internet.↩︎

Légifrance, Code de la sécurité intérieure, article L851-3.↩︎

Légifrance, 2019, LOI n° 2019-1479 du 28 décembre 2019 de finances pour 2020.↩︎

NSA, 2013, Dates When PRISM Collection Began For Each Provider.↩︎

Le Monde, 2013, Le FBI aurait accès aux serveurs de Google, Facebook, Microsoft, Yahoo! et d’autres géants d’Internet.↩︎

Jacques Follorou, 2015, Espionnage : comment Orange et les services secrets coopèrent, Le Monde.↩︎

Gerhard Schmid, 2001, Rapport sur l’existence d’un système d’interception mondial des communications privées et économiques (système d’interception ECHELON).↩︎

Gorman, Siobhan, 2008, NSA’s Domestic Spying Grows As Agency Sweeps Up Data: Terror Fight Blurs Line Over Domain; Tracking Email (en anglais).↩︎

kitetoa, 2011, Amesys : le gouvernement (schizophrène) français a validé l’exportation vers la Libye de matériel d’écoute massive des individus, Reflets.info.↩︎

Fabrice Epelboin, 2011, Kadhafi espionnait sa population avec l’aide de la France.↩︎

Reflets.info, 2011, Qatar : Le Finger tendu bien haut d’Amesys.↩︎

LCEN, op. cit., article 6-3, créé par Journal Officiel de la République Française, 2021, loi n° 2021-1109 du 24 août 2021 confortant le respect des principes de la République.↩︎

Légifrance, 2015, décret n° 2015-125 du 5 février 2015 relatif au blocage des sites provoquant à des actes de terrorisme ou en faisant l’apologie et des sites diffusant des images et représentations de mineurs à caractère pornographique.↩︎

Légifrance, 2020, article L336-2 du code de la propriété intellectuelle modifié par Ordonnance n° 2019-738 du 17 juillet 2019.↩︎

Tribunal de grande instance de Paris, 2011, Jugement en référé du 14 octobre 2011.↩︎

Un site miroir est une copie exacte d’un autre site web.↩︎

Legalis, 2012, ordonnance de référé rendue le 10 février 2012.↩︎

Numerama, 2019, Sci-Hub et LibGen luttent pour la diffusion gratuite du savoir scientifique : la France ordonne leur blocage.↩︎

The Sound Of Science, 2021, [Exclusif] Pourquoi les principaux FAI français bloquent de nouveau Sci-hub et Libgen.↩︎

IANA, 2014, Root Zone Database (en anglais).↩︎

Après cette coupure, des milliers d’internautes se sont vus privés de leurs contenus en un claquement de doigts (et pas que de leurs fichiers pirates, au vu des pétitions en ligne et de tous ces gens disant que leur vie professionnelle était ruinée car ils n’avaient plus accès à tous leurs documents).↩︎

Fyodor, 2007, Seclists.org shut down by Myspace and GoDaddy (en anglais).↩︎

Stephane Bortzmeyer développe un peu le concept.↩︎

Légifrance, 2015, décret n° 2015-125 du 5 février 2015 relatif au blocage des sites provoquant à des actes de terrorisme ou en faisant l’apologie et des sites diffusant des images et représentations de mineurs à caractère pornographique.↩︎

Marc Rees, 2016, Blocage de Google, OVH et Wikipédia : « on ne cherche pas à vous cacher la vérité » assure Orange, Nextinpact.↩︎

Yannux, 2016, Copie d’écran de la page du ministère de l’Intérieur, twitter.com.↩︎

Légifrance, 2015, décret n° 2015-253 du 4 mars 2015 relatif au déréférencement des sites provoquant à des actes de terrorisme ou en faisant l’apologie et des sites diffusant des images et représentations de mineurs à caractère pornographique.↩︎

Alexandre Linden, 2021, rapport d’activité 2020 de la personnalité qualifiée prévue par l’article 6-1 de la loi n° 2004-575 du 21 juin 2004 créé par la loi n° 2014-1353 du 13 novembre 2014 renforçant les dispositions relatives à la lutte contre le terrorisme, CNIL, p. 9.↩︎

Voir à ce sujet Wikipédia, 2014, Hameçonnage, qui explique notamment quelques parades (partielles) à cette attaque.↩︎

Mozilla, 2022, Comment fonctionnent les protections contre l’hameçonnage et les logiciels malveillants ?↩︎

Globenet, 2007, Les saisies de serveurs en Europe : un historique.↩︎

Gérard De Selys, 2008, Greenpeace, association de malfaiteurs !, Articulations n°33, CESEP, p. 7.↩︎

Guénaël Pépin, 2017, WannaCrypt : des nœuds Tor saisis par les autorités françaises.↩︎

Phineas Fisher, 2014, Hack Back – DIY Guide for those without the patience to wait for whistleblowers (en anglais).↩︎

Wikipedia, Phineas Fisher (en anglais).↩︎

Elise Viniacourt, 2021, Facebook : les données de 533 millions d’utilisateurs en fuite sur le Web, Liberation.fr.↩︎

bluetouff, 2013, SFR modifie le source HTML des pages que vous visitez en 3G.↩︎

Elaman, 2011, Communications monitoring solutions (en anglais).↩︎

Sans Censure, 2020, Sommaire du rapport technique et de la situation actuelle du site WomenOnWeb.↩︎

Légifrance, 2021, Code de la sécurité intérieure, article L851-2.↩︎

Yin Zhang, Vern Paxson, 2000, Detecting Stepping Stones, Proceedings of the 9th USENIX Security Symposium (en anglais).↩︎

latribune.fr, 2012, À peine 25% du trafic web états-unien échappe à la surveillance du NSA.↩︎

Mark Rees, 2011, Le CCC dissèque un cheval de Troie gouvernemental troué, PCInpact.↩︎

Me, myself and the Internet, 2011, Mais qui surveillera les surveillants ?.↩︎