Chapitre 32 Tor ou le routage en oignon

Nous avons vu qu’il est possible de cacher le contenu des communications grâce au chiffrement. Cependant il est toujours possible pour des adversaires de déterminer la source et la destination des communications. Tor permet de résoudre ce problème.

32.1 La problématique : cacher l’origine et la destination

Les lettres en papier affichent l’adresse de la destinataire et celle de l’expéditrice. De même, sur Internet chaque paquet contient une adresse IP source (expéditrice) et une adresse IP de destination (destinataire). Les serveurs auquels on se connecte peuvent donc savoir d’où vient le paquet. Même en chiffrant les données, les adresses restent visibles.

La route entre l’expéditrice et la destinataire implique de passer par de multiples routeurs. Chacun de ces routeurs inspecte l’adresse IP de destination et transmet le paquet au routeur voisin le plus proche de cette destination. Ils voient ainsi que l’expéditrice communique avec la destinataire ; de même que les factrices voient d’où vient un colis et où il va.

Tout particulièrement, le fournisseur d’accès Internet est en mesure de faire un profilage exhaustif de l’utilisation d’Internet de ses abonnées. De la même façon, tous les routeurs de l’Internet qui voient passer nos paquets peuvent profiler nos comportements409.

32.2 Une solution : Tor

Tor signifie The Onion Router, c’est-à-dire « le routeur oignon ». Il s’agit d’un logiciel libre.

De manière générale, Tor essaie de résoudre trois problèmes de vie privée410 :

Premièrement, Tor empêche les sites web et autres services de connaître la localisation des internautes, qu’ils peuvent utiliser pour construire des bases de données sur leurs habitudes et leurs intérêts. Avec Tor, les connexions Internet ne dévoilent pas par défaut les données personnelles.

Deuxièmement, Tor empêche les gens d’espionner le trafic localement (comme les FAI ou une adversaire qui aurait accès au Wi-Fi domestique) et de voir quelles informations sont accédées sur quels serveurs. Cela les empêche aussi de restreindre ce que l’on peut consulter et publier.

Troisièmement, Tor route les connexions à travers plusieurs relais Tor ; ainsi, aucun relai Tor ne peut savoir ce qui est fait. Du fait que ces relais sont opérés par des organisations ou par des personnes différentes, la distribution de la confiance fournit plus de sécurité qu’un simple VPN.

32.2.1 Création d’un circuit

Au lieu d’emprunter un itinéraire direct entre la source et la destination, les paquets de données suivent une trajectoire à travers plusieurs relais choisis en partie au hasard411. Des adversaires ne peuvent donc pas, en observant un seul point, associer la source et la destinataire.

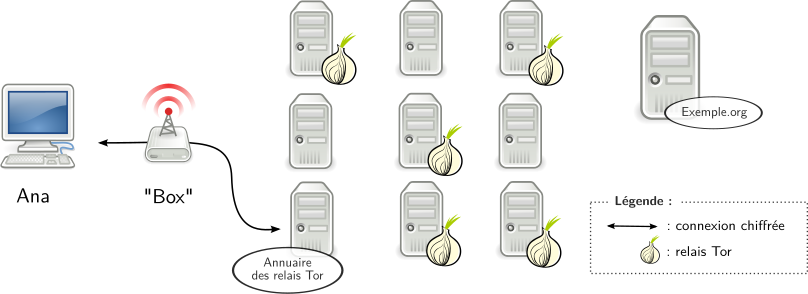

Par exemple, lorsque Ana veut se connecter à exemple.org en utilisant Tor, son ordinateur commence par établir un circuit Tor.

Connexion à un annuaire de relais Tor

Pour cela :

- Tor récupère une liste des nœuds Tor disponibles auprès d’un annuaire ;

- Tor choisit dans cette liste un premier relai, puis établit une connexion chiffrée avec celui-ci ;

- Tor choisit un deuxième relai dans la liste et établit une connexion chiffrée vers ce deuxième relai passant par le premier relai ;

- enfin, Tor choisit dans la liste un troisième relai, appelé nœud de sortie, et établit une connexion chiffrée vers ce troisième relai passant par le premier et le deuxième relai.

Cet ensemble de trois relais constitue ce qu’on appelle un circuit Tor.

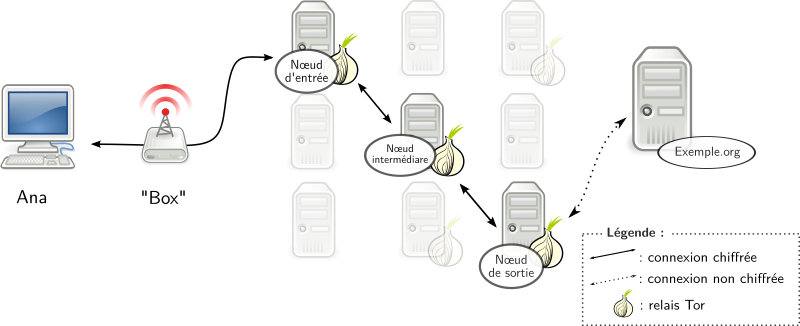

32.2.2 Utilisation du circuit

Ensuite, les données transiteront successivement par ces trois relais avant d’atteindre le serveur de destination (ici exemple.org). La réponse du serveur suivra le même chemin, dans le sens inverse.

Utilisation d’un circuit Tor

Le circuit est parcouru étape par étape, et chaque relai le long du chemin ne connaît que celui qui lui a transmis les données, et celui auquel il va les retransmettre. Aucun relai ne connaît à lui tout seul le chemin complet pris par un paquet de données. Un éventuel intermédiaire ou un relai compromis ne peut pas aisément analyser le trafic réseau pour établir une relation entre la source et la destination d’une connexion. Aucun des ordinateurs ne sait donc que la machine d’Ana se connecte à exemple.org.

On note qu’un circuit Tor est composé de trois intermédiaires. Si le circuit était composé d’un seul relai, la compromission de celui-ci suffirait à mettre en péril notre confidentialité, car cet intermédiaire aurait connaissance à la fois de l’origine d’une communication et de sa destination. Le fait d’utiliser trois relais permet d’éviter ce recoupement sans ralentir la connexion de manière trop importante. Mis à part les nœuds de sortie, aucun relai ne peut connaître le contenu des communications qu’il transporte.

Les « nœuds de sortie » se distinguent des autres relais Tor par deux aspects : ce sont les seuls à potentiellement pouvoir voir du trafic en clair (si les personnes qui utilisent Tor n’utilisent pas HTTPS par exemple) et ce sont les seuls à être exposés sur Internet. C’est-à-dire que le trafic des personnes qui utilisent Tor semble provenir de ces nœuds de sortie. Aussi, les personnes qui font tourner des nœuds de sortie sont parfois considérées commes responsables du trafic qui passe par ce nœud et doivent alors donner des explications412.

Précaution supplémentaire, le circuit Tor utilisé est modifié automatiquement toutes les dix minutes sans activité413.

32.2.3 Chiffrement en oignon

)](images/Onion_diagram-NB.png)

Principe du routage en oignon

On a vu que l’ordinateur d’Ana négocie une connexion chiffrée avec chaque relai du circuit utilisé. Le résultat est que les données qu’elle veut transmettre à exemple.org possèdent plusieurs couches de chiffrement à la sortie de son ordinateur :

- le chiffrement de la connexion vers le premier relai ;

- le chiffrement de la connexion vers le deuxième relai ;

- le chiffrement de la connexion vers le troisième relai.

À l’image d’un oignon possédant plusieurs peaux, les données d’Ana seront enrobées dans plusieurs couches de chiffrement. C’est pour cela que l’on peut parler de chiffrement en oignon. À chaque passage par un relai, une couche de chiffrement sera enlevée. Chaque couche sera chiffrée pour ne pouvoir être lue que par le relai qui devra l’enlever. Aucun des relais ne peut donc déchiffrer les informations qui ne lui sont pas destinées.

32.2.4 Tor illustré

Voici quatre schémas qui illustrent ce que des tiers peuvent voir ou espionner en fonction de l’utilisation de HTTPS ou non, et de l’utilisation de Tor ou non lors de la consultation d’un site web.

)](images/tor-et-https_1-direct.png)

Visite d’un site web en direct

)](images/tor-et-https_2_https.png)

Connexion HTTPS en direct

)](images/tor-et-https_3_tor.png)

Visite d’un site web par Tor

)](images/tor-et-https_4_tor_et_https.png)

Connexion HTTPS par Tor

32.3 Les services onion

Si l’on souhaite fournir des services (un site web ou un serveur de messagerie instantanée par exemple), sans dévoiler l’addresse (IP) du serveur, il est possible d’utiliser un service onion414. De la même manière que pour chaque utilisatrice de Tor, l’adresse IP du serveur mis en place n’est pas dévoilée. Les personnes souhaitant s’y connecter devront nécessairement utiliser le réseau Tor. Ainsi, les services onion permettent de protéger à la fois la confidentialité du serveur et des personnes qui l’utilisent.

Afin de s’y connecter, les internautes utiliseront le système des « points de rendez-vous » de Tor. Le « point de rendez-vous » est le troisième relai pour chacun des deux protagonistes de l’échange : le client et le service onion. Le client construit un circuit Tor avec comme troisième relai ce « point de rendez-vous ». De son côté, le service onion fait de même. Client et service onion se « rencontrent » alors et peuvent échanger des informations.

Ces services onion peuvent par exemple permettre de mettre en place un site web sans craindre la censure. L’identification de l’emplacement physique du serveur (ou des personnes qui publient ou qui visitent le site web), est en effet rendue beaucoup plus difficile que dans le cadre d’un site web conventionnel : cela nécessite de mettre en place une attaque sur le réseau Tor.

32.4 Participer au réseau Tor

Le réseau Tor repose sur la base du volontariat. Il est ouvert à tout le monde puisque aucun relai ne peut connaître à la fois la provenance des communications et leur destination. Quiconque le souhaite peut donc faire tourner sur l’ordinateur de son choix un relai Tor. Ce dernier rejoindra le réseau public et relayera le trafic des personnes utilisant ce réseau.

32.4.1 Monter un relai Tor

Le fait que quiconque puisse mettre en place un relai introduit de la diversité, renforçant ainsi l’efficacité du réseau Tor dans son ensemble.

Les relais Tor sont considérés légalement comme des routeurs415 et ne sont donc pas tenus de conserver de journaux, c’est-à-dire de garder la trace des communications. C’est une bonne chose car, si des adversaires avaient accès aux journaux de multiples relais Tor, il leur serait possible de découvrir les circuits a posteriori.

Comme on l’a vu plus haut, les personnes qui font tourner des nœuds de sortie sont parfois considérées commes responsables du trafic qui passe par ce nœud et doivent alors s’expliquer avec les autorités. C’est pourquoi, pour éviter de s’exposer individuellement, il vaut mieux configurer Tor pour que son relai ne puisse pas être un nœud de sortie et contribuer à une association dédiée à la gestion de nœuds de sortie416.

32.4.2 Monter un bridge Tor

Il est aussi très utile de mettre en place des « bridges » ou « ponts » Tor417. Il s’agit de relais particuliers qui ne sont pas listés dans les annuaires publics418 du réseau Tor. Ils peuvent permettre à des personnes dont le fournisseur d’accès à Internet filtre les connexions à Tor de se connecter tout de même au réseau.

32.5 Quelques limites de Tor

Tor peut facilement donner une fausse impression de sécurité. Il répond effectivement au besoin de dissimuler son adresse IP et à celui de masquer avec quels serveurs on est en communication. Tor ne résout cependant pas tous les problèmes419 :

- Tor ne protège pas si l’on ne l’utilise pas correctement ;

- Même si l’on configure et que l’on utilise Tor correctement, il y a encore des attaques potentielles qui peuvent compromettre la protection fournie par Tor ;

- Aucun système d’anonymisation n’est parfait à ce jour, et Tor ne fait pas exception : il serait imprudent de se reposer uniquement sur le réseau Tor si l’on a besoin d’une confidentialité absolue.

Détaillons à présent quelques-unes de ces limites.

32.5.1 La personne mal informée ou peu attentionnée

Quand on est mal informée, on a de grandes chances de se tromper. Lorsque l’on utilise un outil, il est capital de bien comprendre à quoi il sert, mais aussi et surtout à quoi il ne sert pas, ainsi que ses limites.

Par exemple, si on utilise le Navigateur Tor pour remplir des formulaires web avec des informations personnelles, le site web ne connaîtra pas notre emplacement d’origine, mais par contre il aura toutes les informations du formulaire. Donc on ne sera pas totalement anonyme.

Il faut se méfier des documents que l’on télécharge. Ils peuvent contenir des “ressources Internet” (images, vidéos ou autres) suceptibles de dévoiler notre adresse IP si on les ouvre avec une application qui n’est pas configurée pour se connecter avec Tor (un visionneur de PDF par exemple). Pour éviter de s’exposer, on peut ouvrir les documents téléchargés soit avec Tails qui ne se connecte à Internet que via Tor, soit avec un ordinateur déconnecté d’Internet.

32.5.2 Des adversaires voient que l’on utilise Tor

Le fournisseur d’accès à Internet, ou l’admin du réseau local d’Ana peut très facilement savoir qu’elle se connecte à un relai Tor, et non à un serveur web ordinaire420. En effet, la liste des IP des nœuds d’entrée Tor est disponible publiquement sur Internet. L’utilisation de bridges Tor permet plus de discrétion vis-à-vis du FAI ou de l’admin du réseau local.

De la même manière, la liste de nœuds de sortie du réseau Tor est publique. Les admins d’un site web, qui peuvent voir la provenance des visites reçues, pourront donc identifier celles qui proviennent d’un relai Tor.

Tor ne protège pas en faisant ressembler les personnes qui utilisent Tor à n’importe quelle personne aléatoire d’Internet, mais en faisant en sorte que toutes les personnes qui utilisent Tor se ressemblent. Il devient impossible de savoir qui est qui parmi elles. Plus nombreuses seront les internautes utilisant Tor et plus variées seront leurs activités, moins l’utilisation de Tor sera incriminante. La solidité de ce réseau repose notamment sur cet ensemble non distinguable d’utilisatrices ; c’est ce qu’on appelle en anglais l’anonymity set.

32.5.3 Les nœuds de sortie Tor peuvent espionner les communications qu’ils relaient

Tor ne chiffre pas les communications en dehors de son propre réseau. Tor ne peut donc pas chiffrer ce qui transite entre le nœud de sortie et le serveur de destination. Tout nœud de sortie a donc la possibilité de capturer le trafic qu’il relaie vers Internet421.

Par exemple, en 2007, un chercheur en sécurité informatique a intercepté des milliers d’emails privés envoyés par des ambassades et des ONG à travers le monde en écoutant le trafic du nœud de sortie qu’il administrait422, avec une attaque de type « monstre du milieu ».

Pour se protéger contre de telles attaques, il est nécessaire d’utiliser du chiffrement de bout en bout, évoqué dans la partie sur le chiffrement asymétrique.

32.5.4 Attaque de type « motif temporel »

La conception de Tor ne permet pas de protéger contre certains types d’attaques, notamment de l’ordre de l’analyse de trafic423. L’attaque par « motif temporel » en est une. L’idée derrière cette attaque est d’observer le rythme d’envoi des données à deux endroits de leur trajet, par exemple sur le premier relai et sur le troisième relai (nœud de sortie). Envoyons par exemple un flux comme du code morse : trois paquets envoyés en salve, puis cinq secondes de silence, puis trois paquets, etc.

Des adversaires qui voient que l’ordinateur d’Ana envoie sur le premier relai un flux avec un motif temporel donné, et qui observent un flux avec ce même motif sur le nœud de sortie qui va vers exemple.org, peuvent en déduire que c’est probablement l’ordinateur d’Ana qui est connecté à exemple.org424.

La force, mais aussi la faiblesse de Tor, c’est que n’importe qui peut l’utiliser, mais aussi administrer un relai Tor : Ana, Bea, une université, la CIA, etc. Si des adversaires n’ont les informations que d’un seul des relais par lesquels transitent les données, pas de problème. S’il se trouve que par malchance, des adversaires qui coopèrent ont la main sur plusieurs relais, ils peuvent mener une attaque de type « motif temporel ».

Les fournisseurs d’accès à Internet et les gros fournisseurs de contenu ou de ressources utilisées sur de nombreux sites web — encarts publicitaires, fonctionnalités de recherche et de médias sociaux — sont aussi en bonne position pour observer le trafic et donc collaborer à ce type d’attaque.

32.5.5 Tor ne protège pas contre les attaques par confirmation

On vient de voir que la conception de Tor ne permet pas de protéger contre des adversaires capables de mesurer le trafic qui entre et qui sort du réseau Tor. Car si les adversaires peuvent comparer les deux flux, il est possible de les corréler via des statistiques basiques.

Considérons maintenant des adversaires aient des raisons de penser que c’est Ana qui publie sur tel blog anonyme. Pour confirmer leur hypothèse, elles pourront observer le trafic qui sort de la connexion fibre d’Ana et le trafic qui entre sur le serveur qui héberge le blog. Si elles observent les mêmes motifs de données en comparant ces deux trafics, elles pourront être confortées dans leur hypothèse.

Tor protège Ana contre des adversaires qui cherchent à déterminer qui publie sur le blog anonyme. Mais il ne protège pas contre des adversaires ayant davantage de moyens qui essayent de confirmer une hypothèse en surveillant aux bons endroits dans le réseau puis en faisant la corrélation.

Ce type d’attaque peut aussi s’effectuer avec des hypothèses plus larges.

Considérons des adversaires qui suspectent un groupe de connexions ADSL de se connecter à un blog anonyme sur lequel les autrices ne publient qu’en passant par Tor. Imaginons que ces adversaires ont accès à la fois au trafic du groupe de connexions ADSL en question, et à celui du serveur — par exemple grâce à une réquisition ou à une boîte noire425. Ces adversaires peuvent alors grâce à une attaque de type « motif temporel », trouver quelle est la connexion parmi le groupe suspect qui est à l’origine de telle connexion au serveur. Ainsi, la publication d’un billet de blog peut être corrélé à une connexion parmi un groupe de personnes soupçonnées de participer à ce blog anonyme.

32.5.6 Tor ne protège pas face à une organisation globale adverse

Une organisation globale adverse est une entité capable d’analyser le trafic entre tous les ordinateurs d’un réseau. Par exemple, en étudiant les volumes d’informations des différentes communications à travers ce réseau à chaque instant, il serait statistiquement possible d’identifier un circuit Tor car le même flux d’information y apparaîtrait à quelques millisecondes d’intervalle à chaque nœud du circuit. L’adversaire pourrait ainsi faire le lien entre une utilisatrice de Tor et son serveur destinataire.

Une organisation globale adverse, ayant des moyens comparables à ceux de la NSA par exemple, pourrait également mettre en place d’autres attaques visant à briser la confidentialité apportée par le réseau Tor. C’est un compromis de Tor, qui permet une navigation raisonnable en termes de délais d’attente (pour le web ou la messagerie instantanée par exemple)426.

Toutefois, les risques résultant de ces limites ne sont pas comparables à ceux rencontrés lors d’une navigation sans Tor. Tor est l’un des outils les plus efficaces en matière de confidentialité sur Internet. S’il faut les garder à l’esprit, ces risques ne devraient pas nous détourner de son utilisation avisée.

L’essentiel de cette partie est une adaptation du site web de Tor : Quelles sont les protections fournies par Tor ?.↩︎

Cette partie est issue du site web du projet Tor : Quelles sont les protections fournies par Tor ?.↩︎

Le choix des relais est fait en obéissant à différentes contraintes qui sont listées dans la spécification de Tor (en anglais) : Roger Dingledine, Nick Mathewson, 2021, Tor Path Specification, section « 2.2. Path selection and constraints ».↩︎

Nos oignons, 2020, Rapport Moral p. 5, section Abuses.↩︎

Tor Project, 2021, À quelle fréquence Tor change-t-il ses chemins ?.↩︎

The Tor Project, 2013, How do onion services work? (en anglais). Ces services onion ont des adresses en .onion.↩︎

Pour comprendre et utiliser les bridges Tor, on peut aller voir la Documentation de Tails, Se connecter au réseau Tor et la page dédiée aux bridges Tor du projet Tor.↩︎

Il est en revanche possible d’obtenir des adresses de bridges Tor en visitant BridgeDB.↩︎

Pour en savoir plus, consulter le site web de Tor : Projet Tor, 2021, Suis-je complètement anonyme si j’utilise Tor ?.↩︎

Cette section, ainsi que les suivantes, sont fortement inspirées du site web de Tails.↩︎

Tor Project, 2021, Quand j’utilise Tor, les écoutes électroniques peuvent-elles encore voir les renseignements que je partage avec les sites web, tels que les renseignements de connexion, et ce que je tape dans les formulaires ?.↩︎

Kim Zetter, 2007, Rogue Nodes Turn Tor Anonymizer Into Eavesdropper’s Paradise (en anglais).↩︎

Voir à ce sujet Wikipédia, 2014, Tor (réseau).↩︎

Ici, on fait référence au dispositif qui permet aux services de renseignement d’analyser automatiquement les métadonnées des communications Internet en France (Le Monde, 2017, Une première « boîte noire » de la loi sur le renseignement désormais active).↩︎

Roger Dingledine, Nick Mathewson, Paul Syverson, 2004, Tor Project: The Second-Generation Onion Router, partie « 3. Design goals and assumptions » (en anglais).↩︎